ИНСТРУКЦИЯ по организации резервного копирования в информационных системах персональных данных

Приложение 15

Утверждено приказом Руководителя УСЗН Брединского муниципального района от «01» декабря 2014 № 85

ИНСТРУКЦИЯ по организации резервного копирования в информационных системах персональных данных

1. ОБЩИЕ ПОЛОЖЕНИЯ

1.1. Настоящая Инструкция устанавливает основные требования к организации резервного копирования (восстановления) программ и данных, хранящихся в базах данных на серверах, а также к резервированию аппаратных средств.

1.2. Настоящая Инструкция разработана с целью:

— определения категории информации, подлежащей обязательному резервному копированию;

определения процедуры резервирования данных для последующего восстановления работоспособности информационных систем при полной или частичной потере информации, вызванной сбоями или отказами аппаратного или программного обеспечения, ошибками пользователей, чрезвычайными обстоятельствами (пожаром, стихийными бедствиями и т.д.);

— определения порядка восстановления информации в случае возникновения такой необходимости;

— упорядочения работы и определения ответственности должностных лиц, связанной с резервным копированием и восстановлением информации.

1.3. Под резервным копированием информации понимается создание избыточных копий защищаемой информации в электронном виде для быстрого восстановления работоспособности информационных систем персональных данных (ИСПДн) в случае возникновения аварийной ситуации, повлекшей за собой повреждение или утрату данных.

1.4. Резервному копированию подлежит информация следующих основных категорий:

— персональная информация пользователей (личные каталоги) и групповая информация (общие каталоги подразделений) на файловых серверах;

— информация, обрабатываемая пользователями в ИСПДн, а также информация, необходимая для восстановления работоспособности ИСПДн, в т.ч. систем управления базами данных (СУБД) общего пользования и справочно- информационные системы общего использования;

— рабочие копии установочных компонент программного обеспечения общего назначения и специализированного программного обеспечения ИСПДн, СУБД, серверов и рабочих станций;

— информация, необходимая для восстановления серверов и систем управления базами данных ИСПДн, локальной вычислительной сети, системы электронного документооборота;

— регистрационная информация системы информационной безопасности ИСПДн;

— другая информация ИСПДн, по мнению пользователей и администратора безопасности, являющаяся критичной для работоспособности ИСПДн.

1.5. Для каждой ИСПДн разрабатывается отдельный Регламент резервного копирования в зависимости от следующих требований:

— состав и объем копируемых данных, необходимая периодичность проведения резервного копирования (по форме, приведенной в Приложении N 1);

— максимальный срок хранения резервных копий;

— требований к надежности и защищенности хранения резервных копий;

— требований к резервируемым аппаратным средствам ИСПДн (при необходимости, в случае предъявления высоких требований к обеспечению доступности данных, обрабатываемых в ИСПДн, и значительного ущерба при нарушении заданных характеристик безопасности ПДн).

Допускается составление одного Регламента для нескольких ИСПДн в случае идентичности требований к их резервированию.

1.6. Машинным носителям информации, содержащим резервную копию, присваивается гриф конфиденциальности по наивысшему грифу содержащихся на них сведений.

1.7. Резервные копии хранятся вне пределов серверного помещения, доступ к резервным копиям ограничен. К носителям информации, содержащим резервные копии, а также к резервируемым программным и аппаратным средствам допускаются только работники, указанные в Списке лиц, имеющих доступ к резервируемым программным и аппаратным средствам ИСПДн (форма Списка лиц приведена в Приложении N 2). Список лиц формируется на основании письменной Заявки руководителя подразделения информационных технологий (ИТ), согласованной с руководителем подразделения информационной безопасности (ИБ). Изменение прав доступа к резервируемым техническим средствам, массивам и носителям информации производится на основании Заявки руководителя подразделения ИТ, согласованной с руководителем подразделения ИБ. О выявленных попытках несанкционированного доступа к резервируемой информации и аппаратным средствам, а также иных нарушениях ИБ, произошедших в процессе резервного копирования, сообщается в подразделение ИБ служебной запиской в течение рабочего дня после обнаружения указанного события.

2. ОБЩИЕ ТРЕБОВАНИЯ К РЕЗЕРВНОМУ КОПИРОВАНИЮ

2.1. В Регламенте резервного копирования описываются действия при выполнении следующих мероприятий:

— резервное копирование с указанием конкретных резервируемых данных и аппаратных средств (в случае необходимости);

— контроль резервного копирования:

— хранение резервных копий;

— полное или частичное восстановление данных.

2.2. Архивное копирование резервируемой информации производится при помощи специализированных программно-аппаратных систем резервного копирования, программный и аппаратный состав которых обеспечивает выполнение требования к резервному копированию, приведенные в п. 1.5. Система резервного копирования обеспечивает производительность, достаточную для сохранения информации, указанной в п. 1.4, в установленные сроки и с заданной периодичностью.

2.3. Требования к техническому обеспечению систем резервного копирования:

— это комплекс взаимосвязанных технических средств, обеспечивающих процессы сбора, передачи, обработки и хранения информации, основывающийся на единой технологической платформе;

— имеет возможность расширения (замены) состава технических средств, входящих в комплекс, для улучшения их эксплуатационно-технических характеристик по мере возрастания объемов обрабатываемой информации:

— обеспечивает выполнение функций, перечисленных в п. 2.1;

— средства вычислительной техники отвечают действующим на момент сертификации российским и международным стандартам и рекомендациям.

2.4. Требования к программному обеспечению систем резервного копирования:

— лицензионное системное программное обеспечение и программное обеспечение резервного копирования;

— программное обеспечение резервного копирования обеспечивает простоту процесса инсталляции, конфигурирования и сопровождения.

2.5. Сопровождение системы резервного копирования возлагается на уполномоченных работников подразделения ИТ, которые обязаны следить за работоспособностью программных и аппаратных средств, осуществляющих архивное копирование, в соответствии с их инструкциями по эксплуатации.

2.6. Предварительный учет магнитных носителей архивных копий производится в отдельном журнале учета магнитных носителей для архивного копирования, который находится в подразделении ИТ (форма журнала приведена в Приложении N 3). Все магнитные носители с архивными копиями маркируются, на них указывается предназначение носителя.

В случае неотделимости носителей архивной информации от системы резервного копирования допускается их не маркировать и учитывать всю систему как одно целое.

2.7. Хранение отдельных магнитных носителей архивных копий организуется в отдельном от используемых данных помещении. Физический доступ к архивным копиям строго ограничен. Контроль за физическим доступом возлагается на администратора безопасности.

2.8. Доступ к носителям архивных копий имеют только уполномоченные работники подразделений ИТ и ИБ, которые несут персональную ответственность за сохранность архивных копий и невозможность ознакомления с ними лиц, не имеющих на то права.

2.9. Магнитные носители для архивных копий изымаются для работы только работником, непосредственно осуществляющим резервное копирование, под роспись в журнале учета магнитных носителей архивных копий. Передача магнитных носителей с архивными копиями кому бы то ни было без документального оформления не допускается.

2.10. Уничтожение отделяемых магнитных носителей архивных копий производится установленным порядком в случае прихода их в негодность или замены типа носителя с обязательной записью в журнале их учета.

3. ОТВЕТСТВЕННОСТЬ ЗА СОСТОЯНИЕ РЕЗЕРВНОГО КОПИРОВАНИЯ

3.1. Ответственность за периодичность и полноту резервного копирования, а также состояние системы резервного копирования возлагается на уполномоченных работников подразделения ИТ, осуществляющих резервное копирование.

3.2. Ответственность за контроль над своевременным осуществлением резервного копирования и соблюдением соответствующего Регламента, а также за выполнением требований по хранению архивных копий и предотвращению несанкционированного доступа к ним возлагается на администратора безопасности.

3.3. В случае обнаружения попыток несанкционированного доступа к носителям архивной информации, а также иных нарушениях ИБ, произошедших в процессе резервного копирования, сообщается в подразделение ИБ служебной запиской в течение рабочего дня после обнаружения указанного события.

4. ПЕРИОДИЧНОСТЬ РЕЗЕРВНОГО КОПИРОВАНИЯ

4.1. Резервное копирование специализированного программного обеспечения производится при его получении (если это предусмотрено инструкцией по его применению и не противоречит условиям его распространения), а также при его обновлении и получении исправленных и обновленных версий.

4.2. Резервное копирование открытой информации делается не позднее чем через сутки после ее изменения, но не реже одного раза в месяц.

4.3. Информация (ПДн), содержащаяся в постоянно изменяемых базах данных, сохраняется в соответствии со следующим графиком:

— ежедневно проводится копирование измененной и дополненной информации. Носители с ежедневной информацией должны храниться в течение недели;

— еженедельно проводится резервное копирование всей базы данных. Носители с еженедельными копиями хранятся влечение месяца;

— ежемесячно производится резервное копирование на специально выделенный носитель длительного хранения, информация на котором хранится постоянно.

4.4. Не реже одного раза в год на носители длительного хранения записывается информация, не относящаяся к постоянно изменяемым базам данных (приказы, распоряжения, открытые издания и т.д.).

5. КОНТРОЛЬ РЕЗУЛЬТАТОВ РЕЗЕРВНОГО КОПИРОВАНИЯ

5.1. Контроль результатов всех процедур резервного копирования осуществляется ответственными должностными лицами, в срок до 17 часов рабочего дня, следующего за установленной датой выполнения этих процедур. В случае обнаружения ошибки лицо, ответственное за контроль результатов, сообщает руководителю подразделения ИТ до 18 часов текущего рабочего дня.

5.2. На протяжении периода времени, когда система резервного копирования находится в аварийном состоянии, осуществляется ежедневное копирование

информации, подлежащей резервированию, с использованием средств файловых систем серверов, располагающих необходимыми объемами дискового пространства для ее хранения.

6. РОТАЦИЯ НОСИТЕЛЕЙ РЕЗЕРВНОЙ КОПИИ

6.1. Система резервного копирования обеспечивает возможность периодической замены (выгрузки) резервных носителей без потерь информации на них, а также обеспечивает восстановление текущей информации ИСПДн в случае отказа любого из устройств резервного копирования.

6.2. Все процедуры по загрузке, выгрузке носителей из системы резервного копирования осуществляются ответственным работником подразделения ИТ. В качестве новых носителей допускается повторно использовать те, у которых срок хранения содержащейся информации истек. Информация ограниченного доступа с носителей, которые перестают использоваться в системе резервного копирования, уничтожается.

7. ВОССТАНОВЛЕНИЕ ИНФОРМАЦИИ ИЗ РЕЗЕРВНЫХ КОПИЙ

7.1. В случае необходимости восстановление данных из резервных копий производится ответственным работником подразделения ИТ.

7.2. Восстановление данных из резервных копий происходит в случае ее исчезновения или нарушения вследствие несанкционированного доступа в систему, воздействия вирусов, программных ошибок, ошибок работников и аппаратных сбоев.

7.3. Восстановление системного программного обеспечения и программного обеспечения общего назначения производится с их носителей в соответствии с инструкциями производителя.

7.4. Восстановление специализированного программного обеспечения производится с дистрибутивных носителей или их резервных копий в соответствии с инструкциями по установке или восстановлению данного программного обеспечения.

7.5. Восстановление информации, не относящейся к постоянно изменяемым базам данных, производится с резервных носителей. При этом используется последняя копия информации.

7.6. При частичном нарушении или исчезновении записей баз данных восстановление производится с последней ненарушенной ежедневной копии. Полностью информация восстанавливается с последней еженедельной копии, которая затем дополняется ежедневными частичными резервными копиями.

____ «_____________ »______________ 20

(подпись)

Инструкция по грамотному развёртыванию бэкапов на предприятии

Уровень сложностиПростой

Время на прочтение15 мин

Количество просмотров4.4K

Свежие кейсы в поле информационной безопасности показывают: даже крупные компании могут совершать такие ошибки в выстраивании системы резервного копирования, что их сервисы не работают по несколько дней после аварии. Бэкапы данных — критический элемент в обеспечении непрерывности бизнеса для любого предприятия. Однако традиционно на отечественных предприятиях они выполняются по остаточному принципу. У сисадмина сервиса много повседневных задач, за которые спросят уже сейчас, а постановка на централизованное бэкапирование даже важных сервисов, особенно в зрелых средах, может отсутствовать. Ведь кажется сложным вначале идти по заведённой процедуре, согласовывая действия со всеми сторонами, а затем впихивать это все в имеющееся расписание, переписывая его параметры в политиках и СРК-агентах. Проще сделать бэкап «на коленке» и восстановить его на свое «личное» пространство.

Меня зовут Михаил Старцев, я — пресейл-инженер по резервному копированию «Тринити». В этой статье я выскажу предположение о том, что привело к такой традиции, а затем расскажу о поэтапном развёртывании резервного копирования на предприятии с нуля, снабдив текст практическими рекомендациями, которые помогут в успешной реализации этого процесса.

Почему все не любят делать бэкапы и зачем они вообще нужны

Так уж сложилось исторически, что когда в конце 90-х и начале 2000-х российское ИТ проходило стадию создания, многим было не до централизации. Позже в 2010-х, когда был накоплен опыт, появились технологии, а также вера в себя, на создание резервного копирования было жалко денег. А у кого-то их и вовсе не было по причине сильно разросшегося ИТ и хороших аппетитов мировых вендоров. Поэтому довольно часто можно было встретить использование пиратского софта или скриптов. В настоящее же время ситуация стала меняться, но нынешнее российское ИТ из-за санкций словно откатилось в те самые ламповые 90-е и начало 2000-х. Цикл истории, похоже, снова идёт на новый оборот… А вы как считаете?

Однако резервное копирование помогает не потерять бизнес и не понести значительные убытки от простоя предприятия. Бэкапирование помогает обеспечить сохранность информации в случае непредвиденных событий (аварий, кибератак, сбоев в системе, ошибок пользователей и пр.). Регулярное создание резервных копий помогает минимизировать потери данных и сокращает время восстановления системы после инцидентов. Таким образом, резервное копирование способствует обеспечению непрерывности бизнес-процессов и защите информации от потери, утечек и уничтожения.

Пошаговое развёртывание резервного копирования

Резервирование данных на предприятии осуществляется в пять этапов:

-

Понимание требований к резервному копированию.

-

Анализ потребностей предприятия и угроз безопасности информации, анализа SLA.

-

Проектирование системы и настройка ИТ-инфраструктуры.

-

Тестирование и оптимизация системы.

-

Обучение и поддержка персонала.

Шаг 1: требования к резервному копированию

Перед тем, как приступить к развёртыванию резервного копирования, необходимо провести тщательный анализ потребностей и требований бизнеса. Это включает в себя:

-

составление модели угроз ИТ-безопасности для ИТ-систем предприятия;

-

определение объёма данных, подлежащих резервному копированию;

-

определение частоты и глубины резервного копирования;

-

оценку уровня критичности данных и их влияния на бизнес-процессы;

-

установление требований к восстановлению данных (RTO и RPO);

-

определение доступных бюджетных ресурсов и инфраструктуры.

На мой взгляд, чтобы выбрать максимально эффективное решение для резервного копирования, обязательны все вышеуказанные мероприятия. Начинается этот выбор с анализа потребностей компании и угроз безопасности информации, а также с анализа SLA (Service Level Agreement, соглашение об уровне предоставления услуг), то есть с вычисления рисков для бизнеса и параметров RTO и RPO для каждой из ИТ-систем, подлежащих резервированию.

Шаг 2: анализ потребностей предприятия, угроз и SLA

На основе анализа бизнес-процессов и объёма данных, а также имеющихся технических возможностей (или готовности предприятия потратить на обеспечение этих возможностей определенную сумму денег) для каждого клиента резервного копирования вычисляются важнейшие параметры в области восстановления после сбоя (Disaster Recovery) и требований бизнеса — RTO и RPO:

-

RTO (Recovery Time Objective) — это максимальное допустимое время, за которое система или сервис должны быть восстановлены после сбоя или инцидента. То есть RTO определяет, сколько времени может проходить между сбоем и восстановлением, чтобы бизнес мог продолжать свою деятельность без серьезных нарушений.

-

RPO (Recovery Point Objective) — это максимально допустимая потеря данных в случае сбоя или инцидента. Параметр определяет, насколько далеко назад во времени мы можем «переместиться», чтобы восстановить данные после сбоя. Например, если RPO составляет 1 час, это означает, что в худшем случае мы можем потерять данные, созданные за последний час.

Оба этих параметра важны для разработки стратегий восстановления после сбоя и определения необходимых ресурсов, процедур и технологий для минимизации простоя и потерь данных в случае катастрофических событий. То есть эти концепты обеспечивают связь требований бизнеса и ИТ-персонала.

Также выяснение потребностей предприятия, требований ИБ и администраторов ИТ-сервисов позволяет составить модель угроз, на основании анализа которой и выбирается подходящее решение для резервного копирования.

Модель угроз: если скорость восстановления копии стремится к нулю, то к бесконечности стремится цена решения

Составление модели угроз безопасности информации — один из самых важных этапов в процессе обеспечения информационной безопасности, включая и резервное копирование, поскольку данный документ позволяет чётко пройти этап планирования, обоснования грядущих трат перед руководством и соответственно бюджетирования. А как давно известно, хорошее планирование — это уже половина успеха. Когда дело касается безопасности, составление модели угроз должно рассматриваться не как прихоть администратора какой-либо системы, а как прямая ответственность руководства за общее дело.

Модель даст возможность осуществить полноценное стратегическое планирование, из которого станет понятно:

-

какие риски компания готова принять на себя в лице административного персонала и ЛПР и на какой срок;

-

когда придет очередь закрывать очередные риски, которые, например, будут спущены в принудительном порядке законодательно или в связи с усложнением ИТ-систем и сколько придется заплатить за то, чтобы административный персонал спал спокойно;

-

где можно, а где даже нужно разнести финансовые затраты по времени, так как бюджет предприятия не резиновый (а ИБ традиционно стоит дорого).

Вот как модель угроз помогает в стратегическом планировании:

1. Идентификация уязвимостей. Модель угроз помогает выявить уязвимые места в системе, которые могут быть атакованы или подвергнуты риску (например, недостаточно защищённые серверы или уязвимые программные компоненты). Это позволяет определить, какие данные нужно защитить немедленно, то есть резервировать.

2. Оценка рисков. Модель угроз позволяет оценить потенциальные последствия инцидентов безопасности и их вероятность. На основе этой оценки можно определить, какие данные являются наиболее ценными и требуют более частого или тщательного резервного копирования. Это потребует от предприятия дополнительных затрат на дублирование или создание DR-сайтов для резервных копий.

3. Планирование мер защиты. На основе модели угроз будут разработаны стратегии защиты данных. Это может включать в себя выбор подходящих технологий для создания резервных копий, определение частоты и способов резервного копирования (создание планов или политик), а также выбор места хранения копий данных.

4. Анализ уязвимостей копий данных. Модель угроз помогает выявить уязвимости в процессе резервного копирования, такие как недостаточно защищённое хранение резервных копий или недостаточно строгое контролирование доступа к ним. Это позволяет принять меры по устранению этих уязвимостей и обеспечить безопасность копий данных.

5. Выбор подходящих технологий и решений. На основе требований к резервному копированию выбираются подходящие технологии и решения, такие как программное обеспечение для резервного копирования, хранилища данных (локальные серверы, облачные сервисы или сетевые хранилища), аппаратное обеспечение (дисковые массивы или ленточные библиотеки).

Резюмируем: наличие модели угроз позволит правильно выбрать систему резервного копирования, которая будет использовать возможности, однозначно закрывающие существенные ИБ-риски касающиеся локальных устройств хранения, облачных сервисов, гибридных решений или их комбинации.

Факторы, которые следует учитывать при выборе решения для резервного копирования:

-

скорость резервного копирования и восстановления;

-

масштабируемость и гибкость системы;

-

безопасность данных и соответствие нормативным требованиям;

-

управление и мониторинг резервных копий;

-

требования к бюджету и расходам на обслуживание;

-

требования к стоимости обслуживания и уровню автоматизации.

При выборе ПО для бэкапов, конечно, одной модели угроз недостаточно. Ещё потребуется определить сильные и слабые стороны ИТ-инфраструктуры и персонала. Для этого на предприятии проводится аудит своими силами или, если своих компетенций недостаточно или руководство хочет иметь более объективную картину состояния ИТ, силами подрядчиков. Как правило, это интеграторы, которые имеют множество центров компетенций (иногда это бывает важно, особенно для крупных компаний) и большой опыт в эксплуатации и настройке оборудования, проектировании ИТ-систем и процессов.

Шаг 3: проектирование системы и настройка инфраструктуры

Задачи этого этапа включают в себя:

-

Более основательное и глубокое определение требований к резервному копированию, чем на предыдущем этапе. Необходимо точно определить такие требования к резервному копированию, как частота создания копий, время восстановления после сбоя, объём и типы данных, которые нужно резервировать. Это позволит оценить требуемую мощность компонентов системы и размер окна резервного копирования.

-

Разработку плана резервного копирования. В него входит определение частоты создания копий, расписания выполнения резервного копирования, выбор методов и стратегий резервного копирования (например, полное копирование или инкрементное), а также определение процедур восстановления данных. Данный пункт позволит оценить возможность вписаться в SLA-ограничения по ИТ-сервисам, предъявляемым сервис-менеджерами или заказчиками сервиса (внутренними и внешними), а также произвести настройки оборудования под соответствующе прогнозируемую нагрузку на него.

-

Настройка системы резервного копирования. Включает в себя рутинные процедуры: установку и конфигурирование выбранного программного обеспечения для резервного копирования, настройку параметров копирования, определение места хранения копий данных и установку соответствующих прав доступа.

-

Обеспечение безопасности данных. Необходимо обеспечить защиту резервных копий данных от несанкционированного доступа и утечек. Это может включать в себя проектирование отдельных сетей для резервного копирования (например, разных ИТ-контуров с разными уровнями безопасности), шифрование данных во время передачи и хранения, установку механизмов аутентификации и авторизации, а также регулярную проверку целостности и доступности копий данных и исследование компонентов системы резервного копирования на уязвимости с помощью доступного на предприятии ИБ-инструментария.

Бывает, что на предыдущем шаге были проведены недостаточные исследования, поэтому на этом этапе уже выбранное решение может быть заменено на то, которое будет лучше отвечать задачам предприятия на основании уточнённых определений.

На данном этапе также рекомендуется провести пилотирование выбранного решения. Можно сделать это полностью самостоятельно (если дистрибутивы и документация по продуктам находятся в свободном доступе), а можно бесплатно с помощью интеграторов (например, нас) и вендора.

Ремарка об отечественном ПО для бэкапирования на основе опыта «Тринити»

На наш взгляд на рынке в данный момент наиболее заметны два ПО: Кибер Бэкап и RuBackup. Они выделяются из отечественных решений, проверенных временем и соответствующих отечественным нормативам импортозамещения. У каждого из них есть свои плюсы и минусы, и окончательный выбор зависит от размера предприятия, а также того, какие на нём используются ОС, гипервизоры и серверы приложений. Но замечу, что Кибер Бэкап постепенно выбирается в лидеры. Вероятно, это происходит за счёт:

-

меньшей нагрузки на администратора при развёртывании и администрировании (и как следствие снижения ошибок из-за человеческого фактора);

-

расширяющейся поддержки отечественных линукс-ОС и гипервизоров;

-

публичного признания ошибок в ПО и постоянной стратегии их исправления;

-

имеющейся программы обучения для администраторов в ведущих учебных центрах страны, а также постоянно приводящихся вебинарах;

-

наличия блогов на известных ИТ-ресурсах, где комьюнити обсуждает с вендором стратегии использования этого ПО;

-

наличия понятной и часто обновляемой документации;

-

возможности бесплатно скачать с сайта пробное ПО Кибер Бэкап в текущей версии, которая работает полнофункционально и без ограничений до того момента, пока пользователь не зарезервирует на ней 1 ТБ бэкэнда (то есть уже сжатого и дедуплицированного контента, коэффициэнты сжатия и дедупликации которого в пилотном проекте в среднем варьируются от 3 до 5, благодаря не большой и не частой выборке данных);

-

использования своего ноу-хау формата хранения, клиентской дедупликации и сжатия резервных копий.

Согласитесь, таких параметров вполне достаточно для демо-версии ПО, хорошего пилотного тестирования, проверки архитектуры и в целом заявленных возможностей Кибер Бэкап.

Шаг 4: тестирование и оптимизация системы

После развёртывания пилотной инфраструктуры необходимо провести тестирование системы резервного копирования для проверки её работоспособности и эффективности. Этот пункт включает в себя одну главную и несколько рутинных задач.

Главная задача — мониторинг. Его важность зачастую недооценивают. На этом этапе надо разработать модель здоровья для каждого ИТ-сервера, который будет подлежать резервному копированию, а также использовать дополнительную систему мониторинга в связке с системой мониторинга системы резервного копирования. Как правило, система мониторинга у резервного копирования следит только за метриками своего управляющего сервера, выполняет аналитику заданий, используемого оборудования и ресурсов, чего, как понимают продвинутые администраторы, недостаточно для критических сервисов.

Нужно помнить, что система резервного копирования может оказывать определённый эффект на продуктивную систему, который заключается в повышении нагрузки на сеть и диски, повышение использования оперативной памяти, исчерпание места на локальном диске и т. п. В обычной ситуации к серверу может быть применена стандартная модель здоровья. В необычной — такую модель придётся создавать узкому специалисту (например, Zabbix-мэном, бэкапщиком, архитектором сервиса). Главное на данном этапе — настроить систему мониторинга таким образом, чтобы можно было своевременно обнаруживать проблемы и реагировать на любые сбои в процессе бэкапирования.

Рутинные администраторские задачи. Перечисленные ниже пункты (кроме испытаний) придётся делать постоянно, если система живет и развивается, а инфраструктура предприятия, в том числе сетевая, претерпевает перманентные изменения:

-

проведение тестов восстановления данных для проверки RTO и RPO;

-

оценка производительности и надёжности системы;

-

идентификация и устранение возможных проблем и узких мест, в том числе через оптимизацию нагрузки или расписания, переосмысления типа резервного копирования (инкрементное, полное, синтетическое, с помощью снапшотов, или по SAN), а также переключения нагрузки на свободные узлы хранения или NAS;

-

оптимизация процессов резервного копирования и восстановления;

-

проведение испытаний и перевод системы в промышленную эксплуатацию.

Шаг 5: обучение персонала и его поддержка

Часто руководители, принимающие решения, полагают, что обучать персонал не нужно — мол, научаться сами, не маленькие же. Так происходит потому, что учить пользованию системой резервного копирования нужно не только системных администраторов, непосредственно за неё отвечающих, но и всех пользователей, от которых зависит безопасность конкретного ИТ–сервиса.

Парадокс, но в любой сложной системе безопасности эта самая безопасность — «слабое звено», которое находится в руках множества людей в компании. Если нет разработанных регламентов резервного копирования, то системный администратор не знает, какую систему как надо бэкапить и сколько хранить данные. В свою очередь администратор сервиса без регламента обязательно забудет поменять настройки системы резервного копирования при изменении системы (у него и так работы навалом). Менеджер сервиса не будет знать, что конкретно и каким способом сейчас резервируется и тоже не сможет проконтролировать резервное копирование без доступа к системе мониторинга (ещё и потому, что информации о том, что именно нужно резервировать, нигде нет).

Но только лишь написать регламент недостаточно. Очень важно разработать процесс, который будет включать всех лиц, ответственных за постановку на резервное копирование на предприятии. Этот процесс также должен обеспечивать правильную очередность принятия решений, контроль изменений, контроль прохождения резервных копий (да да, не всегда копии проходят вовремя, потому что и у администратора системы резервного копирования тоже много своих дел😉) и наконец, контроль восстановления резервных копий и контроль аварийного восстановления резервных копий (в простонародье DR-план).

Профессионалам очевидно: мало что-то зарезервировать, нужно потом восстановить это так, чтобы система стала работоспособной. И далеко не всегда при восстановлении системы её неработоспособность происходит из-за банальной неконсистентной копии или копии с ошибками. Часто бывает так, что процесс аварийного восстановления большой и сложной системы требует от администратора навыков сапёра: нужно в точной последовательности знать, где и какие настройки применить, какие конфиги накатить. Мне приходилось сталкиваться со «старыми» системами, у которых уже сменилось несколько администраторов и никто давно не знает, как там вообще всё работает и как это восстанавливать. По моим наблюдениям наличие плана аварийного восстановления хотя бы критичных сервисов нередко положительно влияет на скорость их восстановления, пока админы вспоминают, как же все-таки поднять эту бандуру.

Для разработки процесса резервного копирования и написания регламента потребуется аудит процессов и аудит всех ИТ-систем, поэтому потребуется сотрудничество множества людей:

-

сервис-менеджеров;

-

ИТ-администраторов сервиса;

-

администраторов системы резервного копирования;

-

руководителей соответствующих отделов, которых затрагивают изменения, проводимые на их оборудовании или сервисах.

Иногда сюда нужно будет включить ответственного ИТ-безопасника или сетевика, если есть сомнения в пропускной способности какого-то сегмента сети или сегмент обособлен.

Но всё вышесказанное ещё не значит, что пользованию системой резервного копирования не надо учить и ИТ-администраторов. Обучение ИТ-персонала пользованию и поддержке системы может, как минимум, снизить риск человеческих ошибок и обеспечить её эффективное функционирование в долгосрочной перспективе. Система ведь новая, никто не сможет прочитать сотни страниц документации сразу — придётся учиться на своих ошибках, которые иногда могут выливаться в потерю данных из-за неправильного понимания процесса её работы.

Резюмируя, отмечу, что обучение может включать в себя:

-

проведение тренингов и семинаров для ИТ-специалистов и конечных пользователей;

-

разработку руководств, инструкций и процессов по пользованию системой;

-

предоставление технической поддержки и консультаций по вопросам резервного копирования.

Главные виды и характеристики резервного копирования

В списке ниже — наиболее распространенные виды резервного копирования. Что из них выбрать, зависит от требований к безопасности данных, доступности ресурсов, масштабов операций и других факторов.

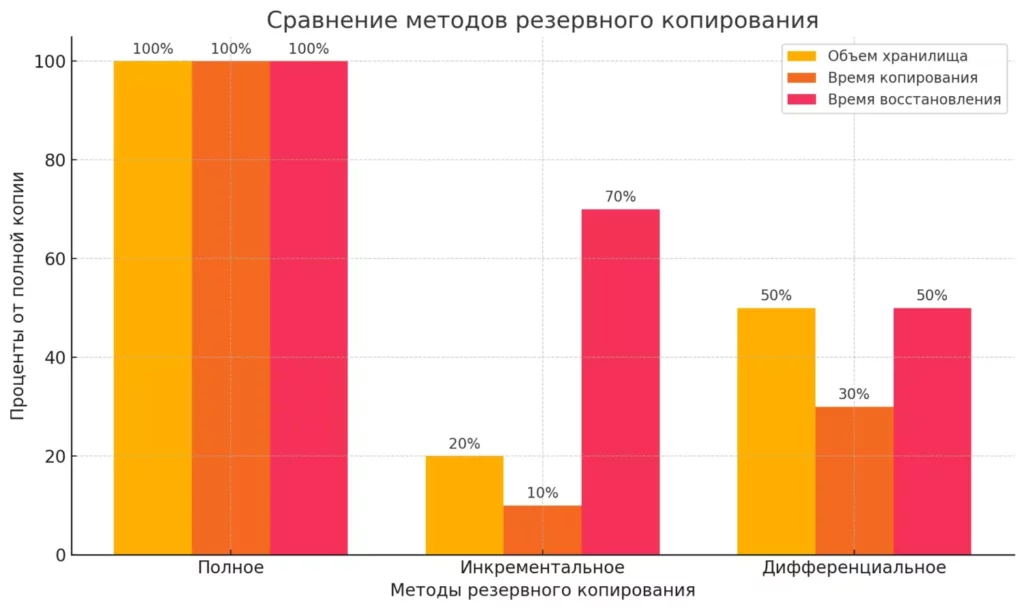

1. Полное копирование (Full Backup) — в этом случае копируются все данные и файлы целиком. Полные копии обычно занимают больше места и требуют больше времени на создание, но они обеспечивают полную защиту данных и простоту восстановления.

2. Инкрементное копирование (Incremental Backup) — создаётся копия только изменённых с момента последнего резервного копирования данных. Это позволяет сократить объём места, используемого для хранения и время, необходимое для создания резервных копий. Однако требует более сложных процедур, так как для восстановления данных может потребоваться несколько копий.

3. Дифференциальное копирование (Differential Backup) — создаётся копия всех данных, изменённых с момента последнего полного резервного копирования. В отличие от инкрементного копирования дифференциальные копии содержат только изменения с момента последнего полного копирования, что упрощает процедуру восстановления.

4. Синтетическое резервное копирование — это метод создания резервных копий данных, при котором происходит объединение инкрементных (предыдущих) резервных копий с полной копией данных. Полное и инкрементное — это два основных типа резервного копирования, которые объединяются в синтетическом резервном копировании. Сначала создаётся полная копия данных, с которой затем объединяются последующие инкрементные копии. В результате получается синтетическая копия данных, содержащая все изменения от момента создания полной копии. Преимущества такого метода включают экономию времени и ресурсов, поскольку для бэкапа всегда используются инкрементные изменения, а полная копия синтезируется системой. Подход обеспечивает более эффективное использование окна резервного копирования, снижает нагрузку на продуктив и систему хранения, поскольку данные, которые повторяются в различных инкрементных копиях, хранятся только один раз в синтетической копии.

5. Мгновенное копирование (Snapshot Backup) — метод, который создаёт «замороженные» консистентные копии данных на определённый момент времени. До создания снимка, как правило, происходит подготовка приложения или гостевой файловой системы. Снимки сохраняются в том состоянии, в котором они находились в момент создания, что позволяет восстанавливать данные до определённой точки во времени.

6. Онлайн и офлайн копирование — первое подразумевает создание резервных копий баз данных без прерывания работы системы, в то время как второе требует временного выключения системы или сервисов для создания копий.

7. Локальное и облачное копирование — локальное копирование предполагает хранение резервных копий на локальных носителях данных, таких как жесткие диски или ленты. Облачное копирование включает в себя хранение резервных копий на удалённых серверах в облачных сервисах.

Один из основных принципов резервного копирования важных данных, руководствуясь которым обслуживают наиболее критичные системы предприятия, звучит так: «Три, два, один». Он предполагает создание трёх независимых копий важных данных в двух разных местах, при этом одна из копий должна находиться вне основного хранилища данных.

Три копии данных: необходимо создать три независимые копии важных данных. Это делается для обеспечения наличия резервных копий, даже если одна из них повреждается или теряется.

Два разных местоположения: копии данных должны быть расположены в двух разных физических или логических местоположениях (устройствах хранения). Это позволяет обезопасить данные от различных рисков, таких как пожар, кража или аппаратные сбои.

Одна копия — вне основного хранилища: хотя две копии могут находиться внутри вашей компании или дома, третья копия должна быть сохранена вне основного хранилища данных. Например, в облачном хранилище или на внешнем носителе информации.

Этот принцип при правильной оценке рисков гарантированно помогает обеспечить надёжность и безопасность данных, а также возможность их восстановления в случае потери или повреждения.

В качестве заключения

Развёртывание системы резервного копирования на предприятии с нуля — это многоэтапный процесс, требующий тщательного анализа, планирования и внедрения. Однако правильно спроектированная и настроенная система резервного копирования позволяет обеспечить защиту и доступность данных, минимизировать риски потери информации и обеспечить непрерывность бизнес-процессов. Вы всегда можете обратиться к нам за советом в таких вопросах.

В мире современных технологий данные стали новой нефтью. И, как любой ценный ресурс, они нуждаются в надежной защите. По данным исследования Gartner, среднее время простоя в случае серьезной потери данных обходится компаниям в $300,000 в час, а согласно отчету IDC, 93% компаний, потерявших доступ к данным более чем на 10 дней, обанкротились в течение года. Особенно уязвимы малые предприятия – по статистике NIST, более 60% из них закрываются в течение полугода после серьезной потери данных – примерно как человек, потерявший все фотографии с последних пяти отпусков.

Понимание необходимости резервного копирования часто приходит слишком поздно — примерно как осознание важности регулярных визитов к стоматологу после серьезной зубной боли. Давайте рассмотрим основные причины, почему резервное копирование должно быть не где-то в конце списка IT-задач, а в его самом начале.

Во-первых, никто не застрахован от человеческого фактора. Каждый день где-то в мире системный администратор холодеет от фразы «Ой, я случайно удалил не ту папку» или «А что значит format C:?». И если у вас нет бэкапа, объяснять руководству, почему важные документы превратились в цифровой прах, придётся именно вам.

Во-вторых, технические сбои случаются так же неожиданно, как дождь в солнечный день. Выход из строя жесткого диска, повреждение файловой системы, сбой питания в самый неподходящий момент — список можно продолжать бесконечно. По статистике, каждый пятый жесткий диск не доживает до своего третьего дня рождения. А данные, хранившиеся на нём, могут стоить компании месяцев работы и миллионов рублей.

В-третьих, мир цифровых угроз не дремлет. Вирусы-шифровальщики, программы-вымогатели, кибератаки — современные угрозы способны превратить корпоративные данные в набор бессмысленных символов быстрее, чем вы успеете сказать «антивирус». И единственное, что может спасти компанию в такой ситуации — правильно организованное резервное копирование.

Наконец, есть и внешние факторы: пожары, затопления, кражи оборудования. Как говорится, беда не приходит одна, но приходит без предупреждения. И когда офисный центр затапливает прорвавшей трубой, наличие офф-сайт бэкапа может стать разницей между «неприятной ситуацией» и «катастрофой века».

Резервное копирование (backup) – это как страховка для ваших данных. Только вместо выплаты компенсации вы получаете возможность восстановить утраченную информацию. А disaster recovery (DR) – это уже высший пилотаж, когда вы готовы к любым катаклизмам, будь то наводнение, пожар или (не дай бог) визит хакеров.

В современном мире, где каждый байт информации может стоить миллионы, правильно организованное резервное копирование – это не просто галочка в чек-листе IT-отдела, а настоящий щит, защищающий бизнес от цифрового апокалипсиса. И поверьте моему опыту: лучше потратить время на настройку бэкапов сейчас, чем потом объяснять начальству, почему база данных превратилась в цифровой эквивалент Атлантиды.

Основные методы резервного копирования

Когда дело доходит до методов резервного копирования, тут всё как в фитнесе – есть разные подходы, и каждый хорош по-своему. Давайте разберем основные «упражнения» для ваших данных, которые помогут держать их в форме и готовности к любым неприятностям.

Прежде чем погрузиться в конкретные методы, давайте разберемся с основными типами резервного копирования. Их можно разделить по двум большим категориям: по объекту копирования и по методу обновления данных. Это как в фотографии — можно выбирать и что снимать, и как это делать.

По объекту копирования у нас есть два основных подхода:

- Файловое резервное копирование — это как составление персонализированной плейлиста: вы сами выбираете, какие файлы и папки копировать. Отлично подходит, когда нужно защитить конкретные данные: документы, базы данных, пользовательские файлы. Главные плюсы — простота настройки и возможность быстро восстановить отдельные файлы без необходимости разворачивать целую систему.

- Образное резервное копирование (Image-based backup) — представьте, что вы делаете точную копию всего жесткого диска, включая операционную систему, приложения и настройки. Это как сделать полноразмерную копию картины, а не фотографировать отдельные её фрагменты. Идеально для полного восстановления системы после серьезного сбоя.

По методу обновления данных мы имеем три основных подхода:

- Смешанное резервное копирование — это как строить дом из кубиков LEGO: у вас есть базовая конструкция (полный бэкап) и дополнительные элементы (инкрементные или дифференциальные копии). Такой подход позволяет оптимально использовать ресурсы хранения и время на создание резервных копий.

- Синтетическое резервное копирование — представьте, что вы собираете новую полную копию из существующих инкрементных бэкапов, не обращаясь к исходным данным. Это как собирать новый пазл из кусочков уже собранных картин. Главное преимущество — снижение нагрузки на основную систему во время создания полной копии.

- Зеркальное резервное копирование — работает как зеркало в реальном времени: создает и поддерживает точную копию выбранных данных, постоянно обновляя её при изменениях в источнике. Удобно для критически важных систем, где важна актуальность резервной копии. Но есть и подвох: если файл удален или поврежден в источнике, то же самое произойдет и в зеркале.

CDP (Continuous Data Protection) — это как вести подробный дневник, где записывается каждое изменение в режиме реального времени. Позволяет восстановить данные на любой момент времени, но требует серьезных ресурсов как для хранения, так и для обработки постоянного потока изменений.

Полное резервное копирование – это как генеральная уборка в цифровом мире. Берете абсолютно все данные и делаете их полную копию. Звучит просто, правда? Но есть нюансы (а когда их нет в IT?).

Плюсы этого метода очевидны: восстановление данных происходит быстро и просто – берете последнюю копию и возвращаете всё как было. Никаких головоломок с поиском промежуточных версий или сборкой пазла из разных бэкапов.

Но есть и существенные минусы. Во-первых, это требует огромного места для хранения – представьте, что каждый день вы делаете копию всего содержимого своего компьютера. Во-вторых, процесс занимает много времени – пока всё скопируется, можно успеть посмотреть пару сезонов любимого сериала. И если у вас активная система с постоянными изменениями, такой подход может оказаться непрактичным, как попытка сделать полную инвентаризацию магазина во время распродажи.

Инкрементальное резервное копирование – это как вести дневник изменений, где записываются только новые события. После создания полной копии система отслеживает и сохраняет только те данные, которые изменились с момента последнего бэкапа (любого типа).

Главное преимущество – экономия места и времени. Представьте: вместо того чтобы каждый день фотографировать всю квартиру, вы просто фиксируете, что переставили диван или повесили новую картину.

Но есть и подвох: при восстановлении придется собирать данные как конструктор LEGO – сначала полный бэкап, потом все последующие инкрементальные копии по порядку. Упустите одну деталь – и картина будет неполной. А время восстановления может растянуться, как очередь за новым iPhone в день релиза.

Дифференциальное резервное копирование – это что-то среднее между полным и инкрементальным. После создания полной копии система сохраняет все изменения с момента последнего полного бэкапа. В отличие от инкрементального метода, здесь каждая новая копия включает все изменения с момента полного бэкапа, а не с момента последнего резервирования.

Звучит сложно? Представьте, что вы ведете дневник ремонта. При полном бэкапе вы фотографируете всю квартиру, при дифференциальном – каждый день фиксируете все изменения с начала ремонта, а не только то, что сделали за день.

Диаграмма, сравнивающая методы резервного копирования по объему хранилища, времени копирования и времени восстановлени

Восстановление проще, чем при инкрементальном методе – нужны только полная копия и последний дифференциальный бэкап. Но хранить такие копии накладно – они постоянно растут в размере, как список дел перед отпуском.

Политики и стратегии резервного копирования

В мире резервного копирования существуют три основные политики, которые звучат как названия фэнтези-романов: «3-2-1», «GFS» и «Tower of Hanoi».

Политика «3-2-1» – это золотой стандарт в мире бэкапов. Правило простое: имейте три копии данных, храните их на двух разных типах носителей, и одна копия должна быть где-то далеко (желательно не в соседнем кабинете, а в другом здании или облаке). Это как не хранить все яйца в одной корзине, причем одну корзину отправить в бункер на случай зомби-апокалипсиса.

GFS (Grandfather-Father-Son) – семейная сага в мире бэкапов. «Сын» – ежедневные копии, «отец» – еженедельные, а «дед» – ежемесячные. Каждую неделю «сын» становится «отцом», а раз в месяц «отец» получает повышение до «деда». Звучит как сюжет мыльной оперы, но работает безупречно.

Tower of Hanoi – метод для интеллектуалов, названный в честь математической головоломки. Здесь используются разные носители для разных уровней бэкапов, как кольца разного размера в оригинальной игре. Сложно, но эффективно – особенно если вы фанат логических задач и у вас много свободного места для хранения.

Выбор политики зависит от ваших потребностей и ресурсов – как выбор стратегии в шахматах, только на кону ваши данные, а не корона.

Частота и расписание резервного копирования

Правильно выбрать частоту бэкапов – это как настроить будильник: слишком редко – рискуете проспать важное событие, слишком часто – измучаете себя и систему.

Для баз данных с активной записью (например, система онлайн-банкинга) бэкапы могут потребоваться каждый час. Для менее критичных систем достаточно ежедневного копирования. А есть данные, которым хватит и еженедельного бэкапа – как архив старых фотографий, который вы все равно никогда не смотрите.

Важно учитывать «окна» для бэкапов – периоды минимальной нагрузки на систему. Делать полное копирование базы данных в разгар рабочего дня – все равно что пылесосить во время видеоконференции.

При настройке расписания учитывайте и другие процессы: обновление индексов, регламентные работы, пики нагрузки. Иначе получится как в той поговорке про семь нянек – и система тормозит, и бэкап не делается.

Хранение резервных копий: носители и локации

В мире хранения бэкапов есть три основных игрока: диски, ленты и облако. Каждый со своим характером и особенностями, как в хорошем детективе.

Диски – быстрые и надежные, но дорогие. SSD особенно – цены падают, но все еще кусаются. Зато скорость доступа радует, как спорткар на пустом шоссе.

Ленточные накопители – динозавры мира IT, но все еще актуальны. Огромные объемы данных по привлекательной цене. Минус – поиск нужных данных превращается в археологические раскопки, а хрупкость лент заставляет обращаться с ними как с хрустальными вазами.

Облако – современное решение для тех, кто готов довериться провайдеру. Плюсы очевидны: доступность отовсюду, масштабируемость, не нужно заботиться о «железе». Минусы тоже есть: зависимость от интернета, вопросы безопасности (ваши данные где-то там, в «облаках»), и счета за хранение могут расти быстрее, чем ваша коллекция мемов.

При выборе носителя важно помнить старое правило: «Дешево, быстро, надежно – выбери два». Хотя в современном мире часто приходится выбирать из трех зол меньшее, учитывая бюджет и требования бизнеса.

Стратегии организации хранения

Выбор стратегии хранения резервных копий — это как планирование военной операции: нужно предусмотреть все возможные сценарии и иметь план действий для каждого из них. Давайте разберем основные подходы, которые помогут защитить ваши данные не хуже, чем швейцарский банк защищает сбережения своих клиентов.

Многоуровневое хранение (Tiered Storage) — представьте пирамиду, где на каждом уровне данные хранятся по-разному:

- Горячие данные (Hot Tier) — как продукты в холодильнике: нужны часто, должны быть легко доступны. Хранятся на быстрых SSD или высокопроизводительных системах хранения.

- Теплые данные (Warm Tier) — как книги на полке: нужны периодически, но не каждый день. Подойдут обычные жесткие диски или недорогие облачные хранилища.

- Холодные данные (Cold Tier) — как зимние вещи на антресоли: обращаемся редко, но выбрасывать жалко. Идеальны ленточные накопители или архивные облачные сервисы.

Географическое распределение — это как не складывать все сокровища в один сундук. Распределяйте копии по разным локациям:

- Основной дата-центр — как сейф в банке, где хранятся оригиналы документов

- Резервный дата-центр в другом районе города — на случай локальных проблем

- Удаленная площадка в другом регионе — для защиты от масштабных катастроф

Гибридное хранение — как инвестиционный портфель, где риски распределены между разными активами. Комбинируйте:

- Локальные системы хранения — для быстрого доступа и восстановления

- Частное облако — для критически важных данных, требующих особой защиты

- Публичное облако — для некритичных данных и долгосрочного архива

Умное управление жизненным циклом — это как грамотное ведение домашнего хозяйства. Определите для каждого типа данных:

- Срок хранения — сколько времени хранить разные версии бэкапов

- Политику удаления — когда и какие копии можно безболезненно удалить

- Правила перемещения — как данные «путешествуют» между уровнями хранения

Оптимизация хранения — потому что место на дисках не бесконечно, как и бюджет IT-отдела:

- Дедупликация — убираем дубликаты, как повторяющиеся фотографии в телефоне

- Компрессия — сжимаем данные, как вещи в вакуумных пакетах

- Управление версиями — храним только действительно нужные версии файлов

При выборе стратегии важно помнить золотое правило: нет универсального решения, подходящего всем. Как костюм, стратегию хранения нужно «подгонять» под конкретную организацию, учитывая:

- Объем данных и скорость их прироста

- Требования к скорости восстановления

- Бюджетные ограничения

- Нормативные требования к хранению информации

- Географическое расположение офисов и пользователей

Локальное хранение – это как держать все сбережения дома под матрасом. Данные всегда под рукой, скорость доступа максимальная, не нужно зависеть от интернет-соединения или внешних провайдеров.

Но есть и риски. Пожар, затопление, кража оборудования – и ваши бэкапы могут отправиться в цифирной рай вместе с оригинальными данными. А хранить бэкапы на том же сервере, что и основные данные – все равно что делать копию важных документов и хранить её в том же кармане, что и оригинал.

В идеале локальное хранение должно быть частью комплексной стратегии, а не единственным решением. Иначе однажды можно оказаться в ситуации, когда все яйца были в одной корзине, а корзина… сами понимаете.

Облачное хранение – это как швейцарский банк для ваших данных. Доступно отовсюду, где есть интернет, защищено протоколами шифрования, а провайдер берет на себя все заботы о «железе» и его обслуживании.

Преимущества очевидны: географическая независимость, масштабируемость по требованию, автоматическое резервирование данных между дата-центрами. Плюс не нужно покупать и обслуживать собственное оборудование – просто платите за то, что используете.

Но есть и подводные камни. Во-первых, безопасность – многие компании нервничают, выпуская конфиденциальные данные за пределы корпоративного файрвола (хотя, честно говоря, у облачных провайдеров защита часто лучше, чем у среднестатистической компании). Во-вторых, зависимость от качества интернет-соединения – без него ваши бэкапы становятся такими же недоступными, как фотографии из отпуска при севшем телефоне.

В-третьих, стоимость может быстро расти вместе с объемом данных. Как говорится, бесплатный сыр бывает только в мышеловке, а облачное хранилище – это явно не про бесплатный сыр.

Программное обеспечение для резервного копирования

На рынке ПО для бэкапов – как в супермаркете: есть премиум-продукты, средний сегмент и «народные» решения.

Среди лидеров рынка:

- Veeam: швейцарский нож в мире бэкапов, особенно хорош для виртуальных сред

- Acronis: как iPhone среди смартфонов – не самый гибкий, но надежный и интуитивно понятный

- Commvault: комбайн корпоративного уровня, может всё, но требует серьезного обучения

- HPE Data Protector: старожил рынка, как Windows – все ругают, но продолжают использовать

Большинство этих решений работают по принципу «установил и забыл» (ну, почти). Они предлагают централизованное управление, мониторинг, отчетность и автоматизацию процессов. Некоторые даже умеют проверять целостность бэкапов и уведомлять администратора, если что-то пошло не так.

Выбор конкретного решения зависит от множества факторов: размера инфраструктуры, бюджета, требуемого функционала. Как говорится, нет универсального решения – есть решение, подходящее именно вам.

Интересная тенденция последних лет – интеграция с облачными сервисами и поддержка гибридных инфраструктур. То есть можно одним инструментом управлять резервным копированием как локальных серверов, так и облачных ресурсов. Удобно, как швейцарский армейский нож, только для бэкапов.

Коммерческие системы резервного копирования – это как премиум-класс среди автомобилей: дорого, но надежно и с полным набором функций.

Veeam – лидер рынка, особенно силен в работе с виртуальными средами. Предлагает продвинутую дедупликацию (удаление дубликатов данных), мгновенное восстановление ВМ и отличную интеграцию с облачными сервисами.

Acronis – выделяется своей защитой от программ-вымогателей и активным мониторингом целостности данных. Особенно популярен в среднем бизнесе благодаря балансу цены и функционала.

Commvault – корпоративный комбайн с глубокой кастомизацией и поддержкой практически всех существующих платформ. Правда, требует серьезных инвестиций не только в лицензии, но и в обучение персонала.

HPE Data Protector – выбор консерваторов. Надежный, проверенный временем, но не самый инновационный. Как говорится, «никого не уволили за выбор HPE».

Бесплатные и open-source решения

Open-source решения – это как народная медицина в мире бэкапов. Бесплатно, часто эффективно, но требует знаний для правильного применения.

Bacula – мощное решение с открытым кодом, популярное в Linux-сообществе. Предлагает централизованное управление, поддержку различных носителей и гибкую настройку. Минус – сложность настройки и не самый дружелюбный интерфейс.

Duplicati – современный инструмент с веб-интерфейсом, поддерживает шифрование и облачные хранилища. Идеален для небольших организаций и домашнего использования.

UrBackup – «темная лошадка» среди бесплатных решений. Предлагает интересный функционал: инкрементное копирование образов, дедупликацию, веб-интерфейс. Работает как с Windows, так и с Linux.

Главный недостаток всех open-source решений – отсутствие официальной поддержки. Придется рассчитывать на сообщество и собственные силы, что не всегда приемлемо для бизнес-критичных систем.

Практические рекомендации по организации резервного копирования

Исходя из моего опыта, вот ключевые моменты для эффективной организации бэкапов:

- Документация – ваш лучший друг. Составьте подробный план резервного копирования с описанием всех процессов. Будущий вы (или ваш преемник) скажет спасибо.

- Тестируйте восстановление. Регулярно проверяйте работоспособность резервных копий. Бэкап, который невозможно восстановить – все равно что зонтик с дырками: вроде есть, а толку нет.

- Автоматизируйте процессы. Человеческий фактор – главный враг регулярных бэкапов. Настройте автоматическое копирование и мониторинг.

- Разделяйте критичные и некритичные данные. Не все данные требуют ежечасного копирования – определите приоритеты и настройте расписание соответственно.

- Следите за объемом хранилища. Ничто так не огорчает, как отказ создания бэкапа из-за нехватки места.

- Используйте разные носители и локации. Помните про правило «3-2-1» – три копии, два типа носителей, одна удаленная копия.

- Настройте оповещения. Система должна сообщать о проблемах раньше, чем вы о них узнаете от пользователей.

Помните: хороший план резервного копирования – это не тот, который идеально выглядит на бумаге, а тот, который реально работает в критической ситуации.

Частые ошибки и как их избежать

Основные ошибки, с которыми я сталкивался в практике:

- «Синдром страуса» – хранение бэкапов на том же сервере, что и основные данные. При сбое сервера теряются и данные, и их копии.

- «Эффект спящего админа» – отсутствие мониторинга и проверок. Бэкапы могут месяцами не создаваться, а вы узнаете об этом только при попытке восстановления.

- «Жадность не порок?» – экономия на системах хранения. Использование ненадежных носителей или недостаточного объема хранилища.

- «Испорченный телефон» – отсутствие документации по процессам восстановления. В критический момент никто не знает, что и как восстанавливать.

- «Эффект черного ящика» – отсутствие тестовых восстановлений. Бэкапы есть, но работают ли они – большой вопрос.

Избежать этих ошибок можно через регулярный аудит системы резервного копирования, тестовые восстановления и актуальную документацию. Как говорится, предупрежден – значит вооружен.

Заключение

Правильно организованное резервное копирование – это фундамент информационной безопасности любой организации. Как показывает практика, потеря данных может стоить бизнесу миллионы долларов или даже привести к его закрытию.

Ключевые моменты для эффективной системы резервного копирования:

- Выбор подходящего метода (полный, инкрементный, дифференциальный)

- Следование правилу «3-2-1»

- Регулярное тестирование восстановления

- Автоматизация процессов

- Мониторинг и своевременное оповещение о проблемах

Не экономьте на системах резервного копирования – это как страховка: кажется ненужной тратой, пока не случится беда. И помните: лучший бэкап – тот, о существовании которого вы вспоминаете только при плановых проверках, а не в момент катастрофы.

И если вы решили всерьез развиваться в направлении системного администрирования и не только в резервном копировании, рекомендую ознакомиться с подборкой профессиональных курсов на KursHub. Там вы найдете актуальные программы обучения от ведущих платформ, которые помогут освоить как базовые навыки администрирования, так и продвинутые технологии. В конце концов, резервное копирование — это только часть большого и увлекательного мира системного администрирования, и чем глубже вы погрузитесь в профессию, тем больше интересных задач сможете решать.

В этой статье вы узнаете, что представляет собой резервное копирование данных и почему оно жизненно важно для любой компании или частного пользователя. Представьте ситуацию: после нескольких лет работы над важным проектом все файлы внезапно становятся недоступны из-за аппаратной ошибки или вирусной атаки. Именно такая перспектива заставляет серьезно задуматься о сохранности информации. В процессе чтения вы получите подробное понимание механизмов резервного копирования, научитесь выбирать оптимальные стратегии защиты данных и узнаете, как избежать распространенных ошибок при организации backup-процессов.

Что такое резервное копирование и почему оно необходимо

Резервное копирование представляет собой процесс создания дополнительных экземпляров важных данных с целью их восстановления в случае утраты или повреждения оригинальных файлов. Этот механизм является фундаментальной частью информационной безопасности и носит превентивный характер, помогая предотвратить катастрофические последствия потери информации. Согласно исследованию IDC, около 70% компаний, потерявших важные данные, прекращают свою деятельность в течение года после инцидента. Особенно актуально резервное копирование становится в условиях стремительного цифрового развития, когда объемы обрабатываемой информации постоянно растут.

Существует несколько основных причин, по которым организация регулярного резервного копирования становится насущной необходимостью. Во-первых, технические сбои оборудования неизбежны – статистика показывает, что среднее время наработки на отказ жесткого диска составляет около 100 тысяч часов. Это означает, что вероятность выхода из строя накопителя достаточно высока, особенно если речь идет о массивах данных. Во-вторых, современные киберугрозы, такие как ransomware-атаки, могут полностью заблокировать доступ к корпоративным данным, требуя выкуп за их возвращение. По данным Cybersecurity Ventures, ущерб от киберпреступности к 2025 году достигнет $10,5 трлн рублей ежегодно.

Различные типы резервного копирования предлагают разные подходы к решению проблемы сохранности данных. Полное резервное копирование создает точную копию всех данных, но требует значительных временных затрат и объемов памяти. Инкрементальное резервное копирование записывает только изменения, произошедшие с момента последней полной или инкрементальной копии, что значительно экономит ресурсы. Дифференциальное резервное копирование, в свою очередь, фиксирует все изменения с момента последнего полного backup’а. Каждый из этих методов имеет свои преимущества и ограничения, которые необходимо учитывать при выборе стратегии.

Особую роль резервное копирование играет в корпоративном секторе, где потеря данных может привести к серьезным финансовым потерям и репутационному ущербу. Например, в медицинской сфере потеря пациентских данных может поставить под угрозу здоровье людей, а в финансовой индустрии – привести к миллионным штрафам за нарушение нормативных требований. Поэтому многие компании внедряют многоуровневые системы резервного копирования, сочетающие локальные и облачные хранилища, чтобы максимально защитить информацию.

- Защита от аппаратных сбоев

- Обеспечение непрерывности бизнеса

- Соответствие нормативным требованиям

- Борьба с киберугрозами

- Сохранение исторических данных

Основные компоненты системы резервного копирования

Эффективная система резервного копирования состоит из нескольких ключевых элементов, каждый из которых выполняет свою функцию. Первым важным компонентом является программное обеспечение для резервного копирования, которое управляет процессом создания backup’ов, контролирует их целостность и обеспечивает возможность восстановления данных. Современные решения предлагают широкий спектр функций: от базового копирования файлов до сложных сценариев миграции данных между различными платформами и форматами.

Вторым важным элементом являются носители информации, используемые для хранения резервных копий. Здесь существует несколько вариантов: традиционные жесткие диски, SSD-накопители, магнитные ленты, оптические носители и облачные хранилища. Каждый тип носителя имеет свои характеристики по скорости записи/чтения, долговечности и стоимости хранения. Например, магнитные ленты остаются популярным выбором для долгосрочного хранения больших объемов данных благодаря своей надежности и относительно низкой стоимости.

Третьим критическим компонентом является инфраструктура передачи данных, обеспечивающая безопасное перемещение информации между основными и резервными хранилищами. Особое внимание уделяется защите данных во время передачи через использование протоколов шифрования и сетевой изоляции. Многие организации создают специальные DMZ-зоны (демилитаризованные зоны) для управления backup-трафиком, что позволяет минимизировать риски несанкционированного доступа.

| Компонент | Преимущества | Ограничения |

|---|---|---|

| Локальные накопители | Высокая скорость доступа, Полный контроль над данными |

Ограниченная масштабируемость, Риск физического повреждения |

| Облачные хранилища | Гибкость, Автоматизация процессов |

Зависимость от интернет-соединения, Вопросы конфиденциальности |

| Магнитные ленты | Низкая стоимость хранения, Долговечность |

Медленный доступ к данным, Требует специального оборудования |

Профессиональный подход к организации резервного копирования подразумевает также наличие четко прописанной политики управления backup’ами. Это включает определение периодичности копирования, сроков хранения различных типов данных, методов проверки целостности копий и процедур восстановления. Кроме того, важным аспектом является документирование всех процессов и обучение персонала правильным действиям в случае необходимости восстановления данных.

Пошаговая инструкция по настройке резервного копирования

Организация эффективного процесса резервного копирования требует системного подхода и внимательного планирования каждого этапа. Первым шагом становится проведение аудита существующих данных и определение их критичности. Необходимо классифицировать информацию по уровням важности: критически важные данные, требующие частого резервного копирования; рабочие файлы, нуждающиеся в регулярном бэкапе; и архивные материалы, которые можно копировать реже. На этом этапе рекомендуется составить карту информационных потоков, отражающую расположение данных и их взаимосвязи.

Вторым важным шагом является выбор подходящей стратегии резервного копирования. Для этого необходимо проанализировать несколько факторов: объем данных, частоту их изменения, доступные ресурсы хранения и допустимое время восстановления. Оптимальным решением часто становится комбинированный подход, например, сочетание еженедельного полного резервного копирования с ежедневным инкрементальным. При этом следует предусмотреть ротацию носителей и организацию долговременного хранения критически важных backup’ов в географически удаленных местах.

Третий этап включает настройку программного обеспечения для резервного копирования. Современные решения позволяют автоматизировать большинство процессов: планирование времени выполнения задач, выбор объектов для копирования, управление версиями файлов и контроль целостности данных. При этом важно правильно настроить параметры шифрования и аутентификации, чтобы обеспечить защиту резервных копий от несанкционированного доступа. Рекомендуется также реализовать систему уведомлений о статусе выполнения backup-задач.

Четвертым шагом становится тестирование и валидация процесса восстановления данных. Необходимо регулярно проводить практические тренировки по восстановлению различных типов данных, чтобы убедиться в работоспособности всей системы. Это поможет выявить возможные проблемы заранее и своевременно их устранить. Также важно документировать все процедуры восстановления и обучить персонал правильным действиям в случае реальной аварийной ситуации.

Пятый этап заключается в создании плана реагирования на инциденты. Документ должен включать четкие инструкции по действиям в случае потери данных, контактную информацию ответственных лиц, описание имеющихся ресурсов восстановления и ожидаемые временные рамки для различных сценариев восстановления. План следует регулярно обновлять и адаптировать под меняющиеся условия работы.

- Анализ и классификация данных

- Выбор стратегии резервного копирования

- Настройка программного обеспечения

- Тестирование восстановления

- Создание плана реагирования

Автоматизация процессов резервного копирования

Автоматизация резервного копирования представляет собой комплекс технических и организационных мер, направленных на минимизацию ручного участия в процессе создания и управления backup’ами. Современные системы автоматизации способны выполнять множество задач: от простого запуска копирования по расписанию до сложной оркестрации процессов миграции данных между различными средами хранения. Автоматизированные системы могут самостоятельно определять оптимальное время для выполнения резервного копирования, учитывая нагрузку на сеть и серверы, а также анализировать успешность выполнения каждой операции.

Одним из ключевых преимуществ автоматизации является возможность централизованного управления всеми процессами резервного копирования через единую консоль. Это особенно важно для крупных организаций, где требуется координировать backup’ы множества серверов, рабочих станций и приложений. Современные системы управления резервным копированием предоставляют детальную аналитику состояния всех процессов, позволяя быстро выявлять и устранять проблемы. Например, они могут автоматически отправлять уведомления о неудачных попытках копирования или о снижении свободного места в хранилищах.

Важным аспектом автоматизации является реализация политик хранения данных и ротации носителей. Система может самостоятельно управлять жизненным циклом резервных копий: создавать новые backup’ы, удалять устаревшие, переносить данные между различными уровнями хранения в зависимости от их критичности. При этом автоматизируется и процесс проверки целостности копий, что значительно повышает надежность всей системы резервного копирования данных.

Экспертное мнение: взгляд профессионала на резервное копирование

Александр Иванович Петров, руководитель отдела информационной безопасности компании “DataSecure”, работающий в сфере защиты данных более 15 лет, делится своим опытом: “За годы практики я наблюдал множество случаев, когда отсутствие продуманной стратегии резервного копирования приводило к катастрофическим последствиям. Особенно показателен случай с одной торговой сетью, которая потеряла всю базу данных клиентов из-за неисправности RAID-массива. Несмотря на то, что резервное копирование было настроено, оно не покрывало все критические системы, а процедуры восстановления не были протестированы”.

По словам эксперта, ключевым моментом успешного резервного копирования является понимание бизнес-процессов компании и их зависимости от различных типов данных. “Многие организации совершают типичную ошибку, рассматривая резервное копирование как чисто техническую задачу. На самом деле это комплексный процесс, требующий участия всех подразделений. Например, в производственной компании важно не только сохранять финансовые данные, но и обеспечивать возможность быстрого восстановления технологических процессов”, – отмечает Александр Иванович.

Петров подчеркивает важность регулярного тестирования процедур восстановления: “Я настоятельно рекомендую проводить полноценные учения по восстановлению данных как минимум раз в квартал. Только так можно быть уверенным, что в случае реальной аварии система сработает именно так, как запланировано”. Он также советует уделять особое внимание документированию всех процессов и обучению персонала: “Даже самая совершенная система резервного копирования окажется бесполезной, если сотрудники не знают, как ей пользоваться в критической ситуации”.

Часто задаваемые вопросы о резервном копировании

- Как часто нужно выполнять резервное копирование? Оптимальная периодичность зависит от типа данных и их изменчивости. Критически важные данные рекомендуется копировать ежечасно или даже чаще, рабочие файлы – ежедневно, а архивные материалы можно копировать раз в неделю или месяц.

- Можно ли полностью положиться на облачное резервное копирование? Несмотря на высокую надежность облачных решений, лучше использовать гибридный подход, сочетая локальные и облачные хранилища. Это защитит от проблем с интернет-соединением и обеспечит дополнительный уровень безопасности.

- Как проверить надежность резервного копирования? Регулярно проводите тестовое восстановление разных типов данных, проверяйте целостность backup’ов, анализируйте журналы операций и убедитесь, что все важные данные действительно включены в процесс копирования.

- Что делать при обнаружении поврежденных резервных копий? В первую очередь нужно определить причину повреждения: это может быть аппаратная ошибка, программный сбой или внешнее воздействие. Затем следует восстановить данные из предыдущей копии и принять меры по предотвращению повторения проблемы.

- Как защитить резервные копии от несанкционированного доступа? Используйте шифрование данных, многофакторную аутентификацию, изолируйте backup-серверы от основной сети и регулярно проверяйте права доступа к резервным данным.

Заключение: ключевые выводы и рекомендации

Резервное копирование представляет собой не просто техническую процедуру, а стратегический компонент обеспечения информационной безопасности и непрерывности бизнеса. Главный вывод заключается в том, что эффективная система резервного копирования должна быть комплексной, учитывающей все аспекты работы с данными – от их классификации до процедур восстановления. При этом важно помнить, что даже самая совершенная техническая реализация теряет смысл без регулярного тестирования и обучения персонала.

Для успешной организации резервного копирования рекомендуется следовать нескольким ключевым принципам. Во-первых, необходимо регулярно пересматривать и обновлять стратегию резервного копирования в соответствии с меняющимися потребностями бизнеса. Во-вторых, следует внедрить многоуровневую систему хранения данных, сочетающую различные технологии и подходы. В-третьих, критически важно документировать все процессы и проводить регулярные учения по восстановлению данных.

Действуйте сегодня: начните с анализа текущего состояния вашей системы резервного копирования, выявите слабые места и разработайте план их устранения. Помните, что инвестиции в надежную систему резервного копирования – это не расходы, а страховка от потенциально катастрофических последствий потери данных.