Предложите, как улучшить Pubdoc

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

«Сканер-ВС» – средства защиты информации России

«Сканер-ВС» – это отечественное средство защиты информации и универсальный инструмент для тестирования, мониторинга, контроля и анализа защищенности информационных систем.

Решение включено в единый реестр российского ПО и имеет сертификаты:

– Минобороны России № 3872;

– ФСТЭК России № 2204.

Эксплуатационные характеристики

«Сканер-ВС» разработан на базе дистрибутива Kali linux, содержит средства локального аудита паролей для ОС Windows и Linux, и поддерживает возможность подбора паролей по более чем 20-ти сетевым протоколам – HTTP, SMTP, POP, FTP, SSH и др.

Поставляется в виде загрузочного носителя (LiveUSB – флешка /LiveCD — диск), который содержит набор предустановленного программного обеспечения. Интуитивно понятный интерфейс позволяет настраивать параметры для проведения аудита и контролировать работу сканера.

Возможности:

- Выявление, анализ и устранение уязвимостей.

- Контроль установки обновлений программного обеспечения (ПО), включая обновление ПО средств защиты информации (СЗИ).

- Контроль работоспособности, параметров настройки и правильности функционирования ПО и СЗИ.

- Контроль состава технических средств, ПО и СЗИ.

- Контроль подключения машинных носителей персональных данных, уничтожение или обезличивание при их передаче.

- Регламентация и контроль использования в информационной системе технологий беспроводного доступа.

- Контроль целостности информации, содержащейся в базах данных информационной системы.

- Инвентаризация информационных ресурсов.

- Проведение внутренних аудитов.

- Соответствие требованиям нормативных документов, определяющих необходимость проведения контроля эффективности СЗИ.

Процесс запуска сканера:

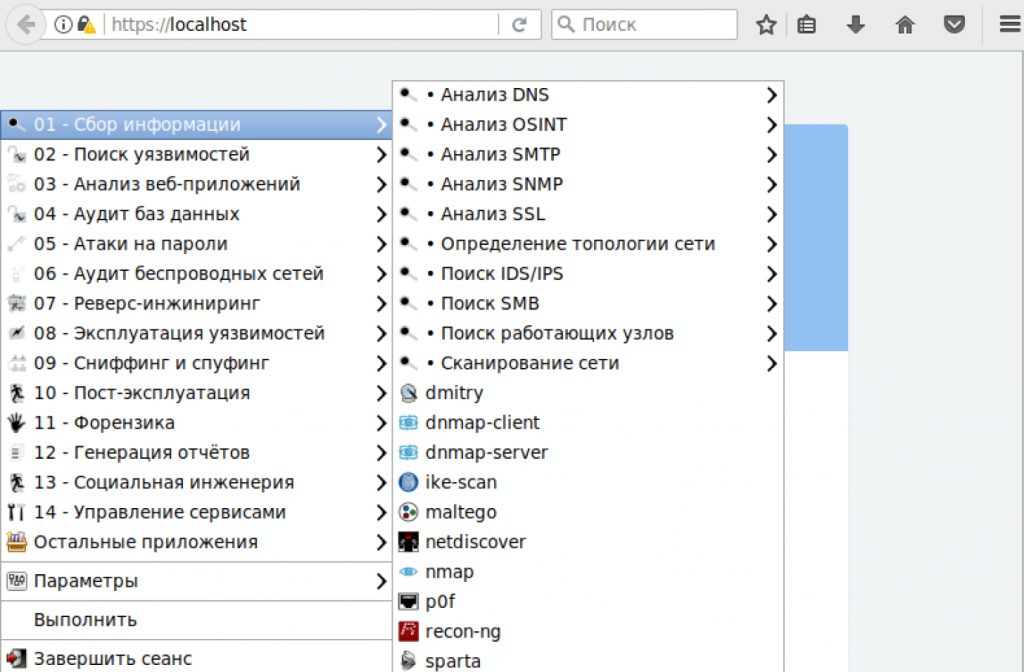

Для проведения веб-аудитов посредством Сканера-ВС, инструменты могут меняться. Базовый набор:

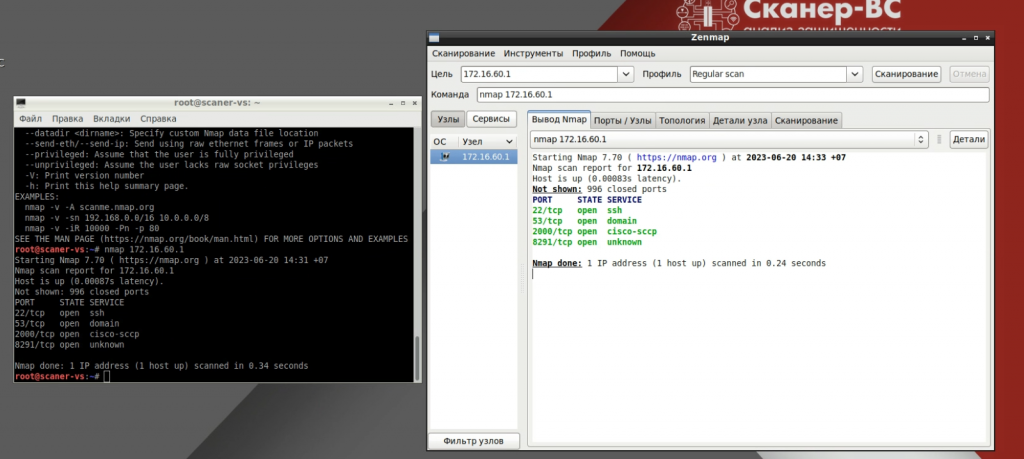

- сбор информации: nmap, zenmap;

- поиск уязвимостей: OpenVAS, nikto;

- анализ веб-приложений: wpscan, burpsuite, owasp-zap;

- атаки на пароли: john, johnny;

- эксплуатация уязвимостей: metasploit framework;

- сниффинг: wireshark.

Примеры использования утилит:

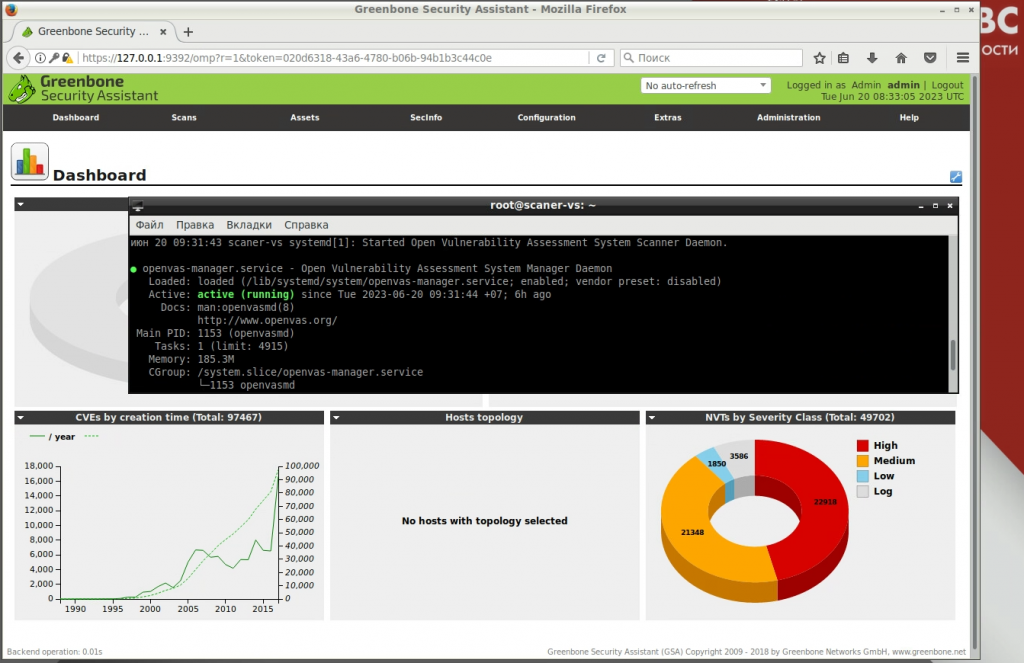

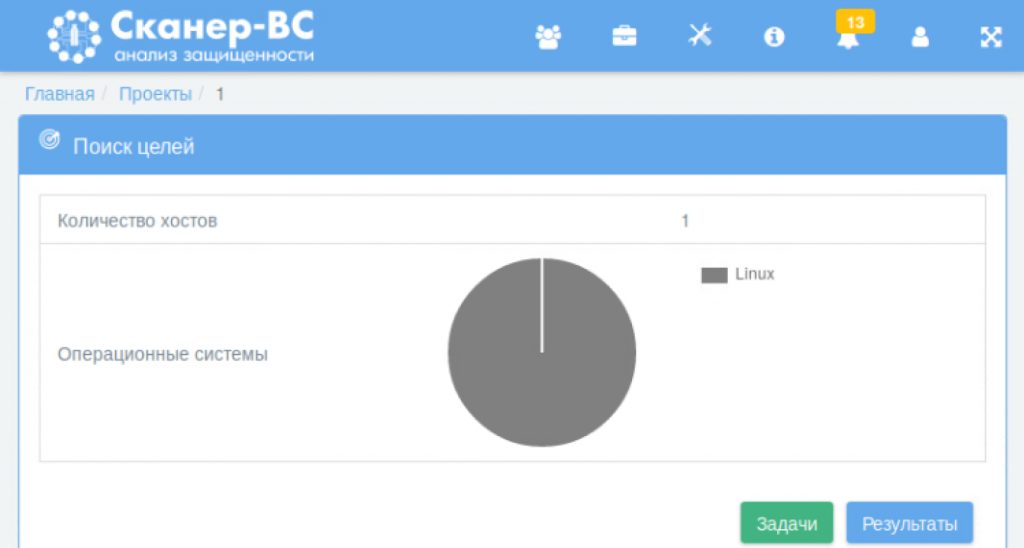

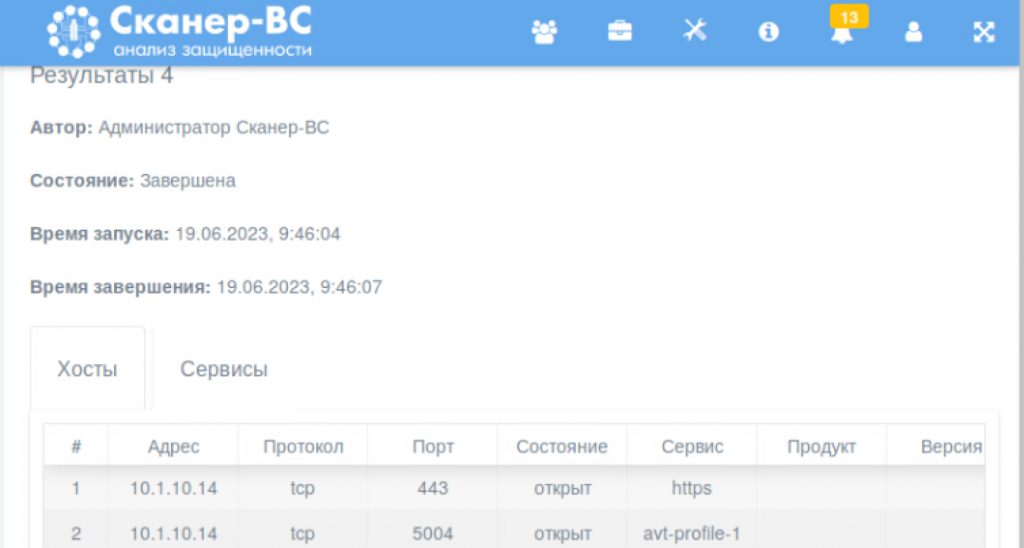

Использовали встроенную утилиту OpenVAS для сканирования сетевых устройств на наличие уязвимостей:

Интерфейс

Блок «Рабочее окно» – область интерфейса «Сканера-ВС», в которой отображается информация о ходе выполнения задач.

Панель навигации

| Пиктограмма | Описание |

| «Администрирование» позволяет осуществить переход к интерфейсу, который выполняет управление пользователями, обеспечивает просмотр всех событий, происходящих в «Сканер-ВС», а также выполнять настройку логотипа для отчета. | |

| «Проекты» позволяет выполнить быстрый доступ к интерфейсу управления проектами. | |

| «Информация» осуществляет доступ к интерфейсу, обеспечивающему просмотр информации о продукте. | |

| «Уведомления» отображает все события, которые выполняются в «Сканер-ВС». | |

| «Личная информация» позволяет управлять профилем учетной записи, под которой вошел Оператор, осуществить выход из учетной записи или смену языка. | |

| «Полноэкранный режим» позволяет перевести «Сканер-ВС» в полноэкранный режим. Для выхода необходимо нажать клавишу «Еsc» |

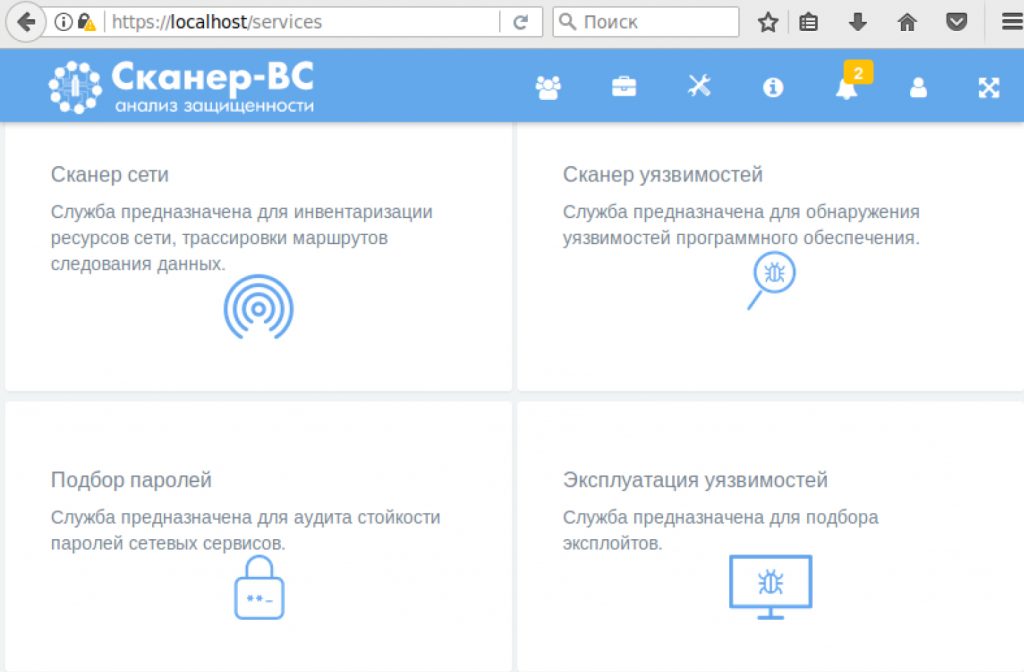

Процесс эксплуатации

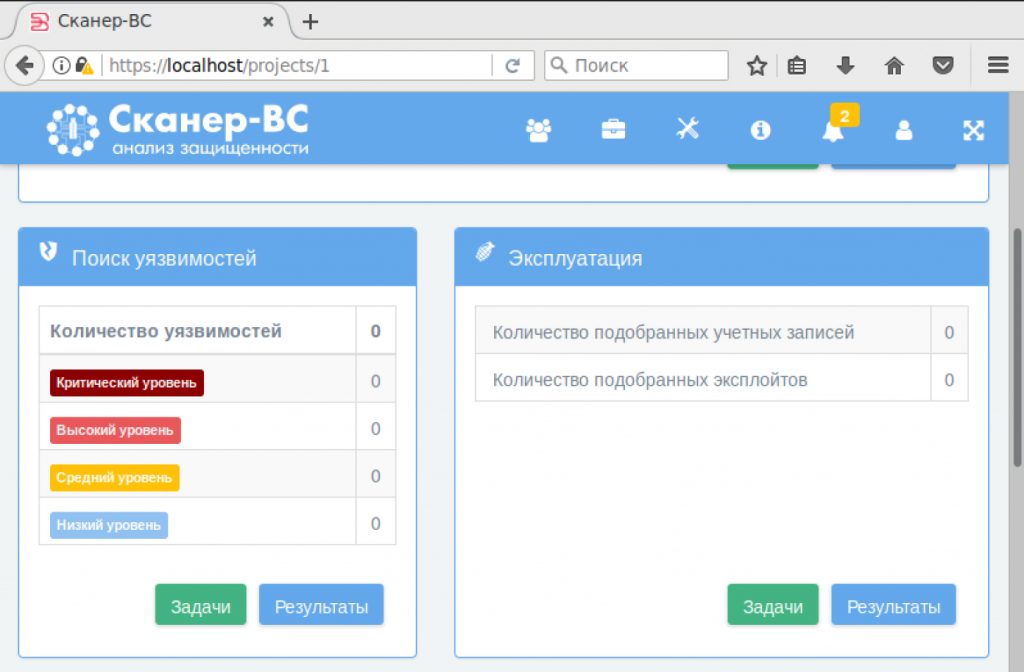

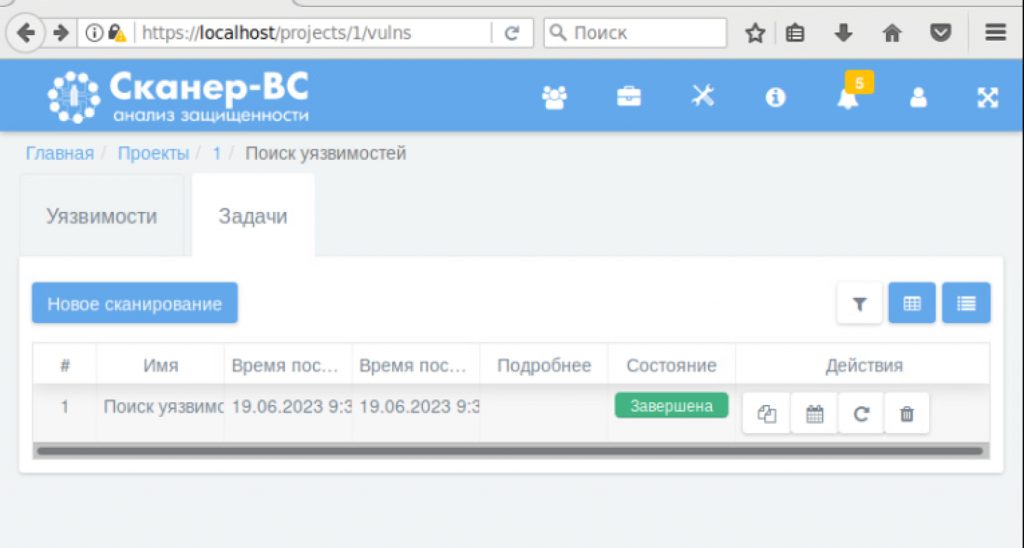

Для каждого нового тестирования создается проект, включающий исходные данные и результаты в виде сгенерированного отчета.

Мы использовали:

Сканер уязвимостей – безагентное сканирование на наличие уязвимостей как с учетной записью администратора, так и без нее. После проведения формируется отчет с техническими рекомендациями по устранению недостатков.

Сканер сети – обнаружение, сканирование и проведение активных и пассивных атак методом подбора паролей в беспроводных сетях с WEP, WPA и WPA-2 шифрованием, а также проверка стойкости паролей сетевых сервисов, требующих авторизации.

Поиск эксплойтов – использовали для проведения тестирования возможности несанкционированного удаленного использования ресурсов компьютера.

Примеры эксплуатации Сканера-ВС представлены далее:

Уязвимости решения

- Выявлены небезопасные или криптографически слабые типы безопасности, не предназначенные для использования в ненадежных сетях. Нужно фильтровать входящий трафик на уязвимые порты.

- Для входа в систему по протоколу SMB используется ряд известных учетных данных по умолчанию. Поэтому пароль необходимо менять сразу.

- Слабые комплекты шифров SSL / TLS. Конфигурация должна быть изменена так, чтобы он больше не принимал слабые комплекты шифров.

- Использование уязвимых сервисов и протоколов.

Из достоинств стоит отметить, что для проведения аудита не потребовалась установка дополнительных компонентов, благодаря возможности запуска с загрузочного носителя. Интерфейс интуитивно понятен, потому работать с решением достаточно просто.

Порадовал ассортимент инструментария, а также “подготовленность” с точки зрения требований регуляторов, определяющих необходимость проведения контроля эффективности средств защиты информации

– Василий Смирнов, Teamlead по защите вычислительной инфраструктуры и веб-приложений команды Cortel.

Чтобы выполнить организационные и технические меры в соответствии с 152-ФЗ (УЗ-2) и 17 приказом ФСТЭК (К2), мы используем «Сканер-ВС» для проведения анализа уязвимостей инфраструктуры Safe Cloud 152-ФЗ.

Надеемся, материал был полезен. В следующем разберём программный комплекс Kaspersky Endpoint Security, который также используем для защиты Safe Cloud 152-ФЗ.

Ручное сканирование уязвимостей — это нормально, когда у вас десяток адресов и море свободного времени. Но если адресов сотни, а сканировать их нужно регулярно, процесс быстро превращается в рутину. Забыли запустить скан? Потеряли часть результатов? Результаты есть, но никто о них не узнал? Решение простое — автоматизация.

Меня зовут Антон, я инженер по информационной безопасности в Selectel. В тексте расскажу, как настроить скрипт, который через API «Сканер-ВС 6» возьмет все под контроль: сам запустит сканирование, создаст отчеты и отправит уведомление в Telegram. Все по расписанию через cron, без ручных запусков.

Используйте навигацию, если не хотите читать текст полностью:

→ Знакомство с инструментом

→ Создание сервера

→ Разворачивание сканера

→ Автоматизация сканирований

→ Шаг 0. Авторизация в сканере

→ Шаг 1. Проверка обновления баз уязвимостей

→ Шаг 2. Создание задач на исследование сети

→ Шаг 3. Создание Assets

→ Шаг 4. Создание задач на сканирование уязвимостей

→ Шаг 5. Генерация отчетов о сканировании

→ Шаг 6. Оповещение через Telegram-бота

→ Завершающий шаг

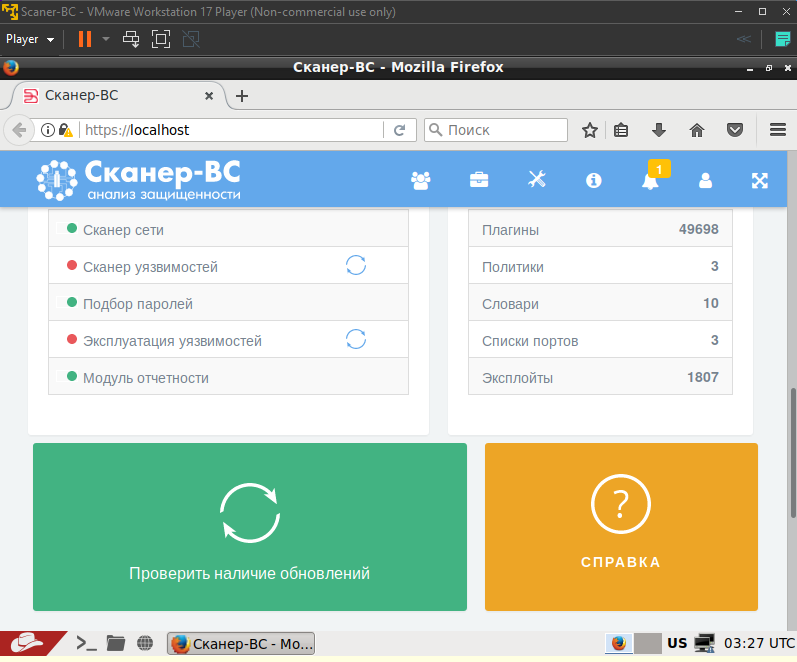

Знакомство с инструментом

Для сканирования уязвимостей мы используем «Сканер-ВС 6» – универсальный инструмент для решения широкого спектра задач по тестированию и анализу защищенности информационных систем, а также контроля эффективности средств защиты информации. Рассмотрим ключевые возможности сканера.

- Анализ безопасности конфигурации ОС: проверка базовых настроек безопасности.

- Удобное управление информационными активами: сетевое сканирование хостов, построение карт сети, инвентаризация установленного ПО.

- Выявление уязвимостей по версиям установленного ПО, ежедневно обновляемая база уязвимостей, включающая данные из БДУ ФСТЭК России, NIST NVD, и др.

- Подбор паролей к сетевым сервисам: поддержка протоколов ftp, imap, imaps, mssql, mysql, pop3, pop3s, postgres, rdp, redis, и др.

- Интеграция с внешними системами: отправка событий в SIEM-системы, открытый API.

Создание сервера

Для работы со сканером нам нужно настроить сервер с ОС Astra Linux.

1. В панели управления Selectel перейдем в раздел Продукты → Облачные серверы.

3. Во вкладке Серверы нажимаем кнопку Создать сервер.

4. Собираем сервер по минимальным системным требованиям решения «Сканер-ВС 6».

В качестве источника выбираем Astra Linux Орел 1.7. Конфигурацию выбираем в соответствии с таблицей выше.

Выбор источника в панели управления.

Конфигурация сервера.

5. В поле Сеть выберем Публичная подсеть и размер подсети /29 (5 адресов IPv4). Они нам пригодятся в дальнейшем для создания серверов,, которые будем сканировать.

6. Добавляем SSH-ключ в разделе Доступ. Сгенерировать пару SSH-ключей можно с помощью команды ssh-keygen -t ed25519 в терминале. Подробнее о создании — в инструкции.

7. Проверяем конфигурацию и стоимость, нажимаем Создать сервер.

Разворачивание сканера

1. С официального сайта скачиваем демоверсию с лицензией на 16 IP-адресов (активов).

Скриншот официального сайта, заполнение данных для получения демоверсии.

Скриншот официального сайта, выбор варианта исполнения и загрузка файла.

2. Копируем файлы со своей машины на созданный сервер:

#scp -i C:\Users\user\.ssh\ssh.txt C:\Users\user\Downloads\license.lic C:\Users\user\.ssh\ssh.txt C:\Users\user\Downloads\scanner-signed.run astra@ip_addr:/home/astra

По приватному ключу заходим на сервер:

# ssh -i [путь к файлу с ключом] astra@[ваш адрес]

3. Переходим в режим суперпользователя:

#astra@taliyah:~$ sudo su

#Password:

#root@taliyah:/home/astra#

4. Распаковываем архив:

#root@taliyah:/home/astra# sh scanner-signed.run

5. Копируем файл с лицензией в папку:

#cp license.lic pkg

6. Проверяем, что все пакеты в наличии:

/home/astra/pkg# ls

7. Запускаем инсталлер:

#root@taliyah:/home/astra/pkg# ./installer install

7.1. Устанавливаем сканер с дефолтными настройками.

7.3. Выбираем интерфейс, с которого будем обращаться к веб версии сканера.

8. Сканер успешно установлен на ОС.

9. Заходим в веб-версию сканера по адресу https://ip_addr и авторизуемся с данными admin/admin. Советуем сразу сменить пароль на более надежный.

Страница аутентификации.

Главная страница инструмента.

10. Проверяем наличие лицензии в разделе О программе.

Инструмент развернут, теперь у мы можем проводить сканирования. Однако этого недостаточно, чтобы автоматизировать процесс.

Автоматизация сканирований

Перейдем к основным этапам автоматизации.

В тексте покажем примеры кода для каждого из этапов — не целиком, а фрагментами. Так вам будет проще понять логику работы с API, но останется место для своих доработок.

Шаг 0. Авторизация в сканере

При каждом обращении к сканеру по API нужно авторизовываться. Однако для упрощения процесса можно сохранять сессионные cookies, которые и будут использоваться во всех последующих запросах. Для этого создадим curl-файл:

#nano curl

#!/bin/bash

curl --insecure -X "POST" -d '{"Login":"admin","Password":"password"}' -c ./cookie.txt 'https://[ip_addr]/login'

Рассмотрим основные этапы, по которым работает скрипт.

- Отправляет HTTP-запрос методом POST на URL

https://ip_addr/login. В теле запроса — JSON-данные с логином (admin) и паролем (password). - Сохраняет полученные от сервера cookies в файл

cookie.txt. - Игнорирует проверку SSL-сертификата (

--insecure), что удобно для тестовой среды.

К curl-файлу создадим пустой cookie.txt, куда будут сохраняться сессионные cookies:

#touch cookie.txt

Часть кода, которая отвечает за авторизацию:

# Путь к файлу с curl-запросом

curl_file = "/ваш/путь/до/файла/curl"

def authorization():

# Отправляем POST-запрос с логином и паролем

os.system('bash ' + curl_file)

# Читаем cookies из файла

with open(cookie_file, 'r') as file:

content = file.read()

# Извлекаем токен сессии из cookies

return 'SessionToken=' + re.findall(uuid_pattern, content)[0]

Шаг 1. Проверка обновления баз уязвимостей

1. Для проверки и обновления базы уязвимостей обратимся к соответствующему разделу в Swagger-документации — update-control.

2. Найдем Get-запрос на загрузку новых обновлений и выполним его.

Из примера ниже видим, по какому адресу нужно отправить Get-запрос: https://ip_addr/api/v1/update/auto.

curl -X 'GET' \

'https://ip_addr/api/v1/update/auto' \

-H 'accept: application/json'

Соберем готовую функцию:

def base_update(auth_cookies):

if not auth_cookies:

print("Нет cookies, обновление невозможно!")

return

headers = {'Cookie': auth_cookies}

response = session.get(update_url, headers=headers)

if response.status_code == 200:

print("Базы уязвимостей обновлены")

else:

print(f"Ошибка при обновлении баз. Код: {response.status_code}, Текст: {response.text}")Как работает функция

- Проверяет, переданы ли cookies. Если нет — выводит сообщение об ошибке и завершает выполнение.

- Отправляет GET-запрос на URL, используя cookies для авторизации.

- Проверяет статус-код ответа. Если статус 200, то выводит сообщение об успешном обновлении баз, иначе — выводит сообщение об ошибке с кодом и текстом ответа.

Пример вывода функции.

Все URL и местонахождение файлов прописываются в начале кода. Пример настройки переменных для запроса:

url = 'https://ip_addr/'

login_url = url + 'app/'

update_url = url + 'api/v1/update/auto'

curl_file = '/ваш/путь/до/файла/curl’'

cookie_file = '/ваш/путь/до/файла/cookie.txt'

Шаг 2. Создание задач на исследование сети

После обновления баз можно переходить к сканированию сети. Для этого нужно собрать список IP-адресов.

1. Для хранения IP создадим файл iplist.json:

#nano iplist.json

2. Заполним файл адресами:

[

{"id": "1", "name": "имя хоста", "ip": "адрес хоста"},

]

3. Для открытия и чтения файла создаем функцию:

def load_ip_list(file_path):

try:

with open(file_path, 'r', encoding='utf-8') as file:

return json.load(file)

except FileNotFoundError:

print(f"Файл {file_path} не найден.")

return []

except json.JSONDecodeError:

print(f"Ошибка при чтении JSON из файла {file_path}. Возвращаем пустой список.")

return []

Как работает функция

- Принимает путь к файлу, пытается его открыть и прочитать как JSON.

- Если файл успешно прочитан — возвращает данные в виде списка.

- Если файл не найден или содержит некорректный JSON, то выводит сообщение об ошибке и возвращает пустой список.

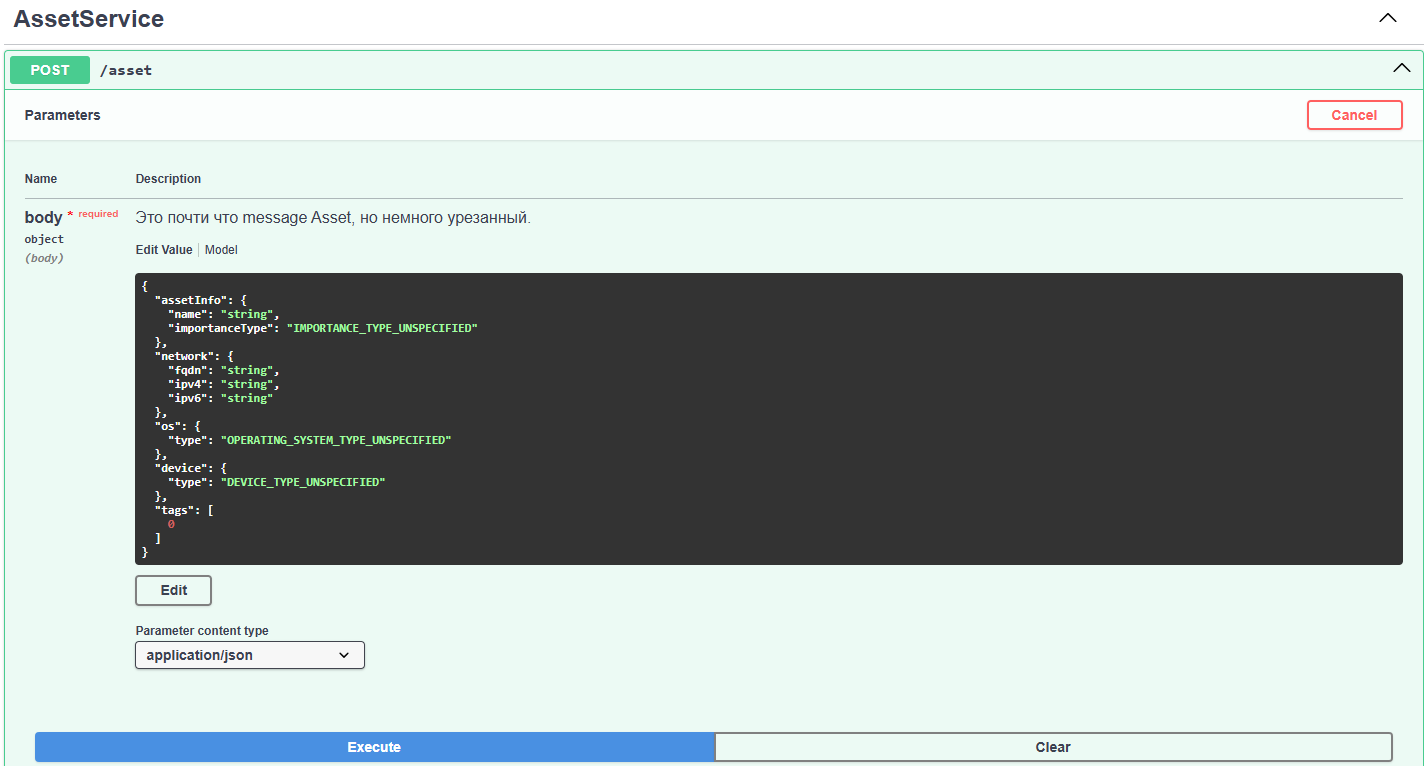

Шаг 3. Создание Assets

По IP-адресам будут создаваться assets – активы, которые будут нам нужны для сканирования.

1. Во вкладке Asset Control в Swagger ищем post-запрос, чтобы переделать его в Python.

2. Выполняем запрос, получаем сниппет:

curl -X 'POST' \

'https://ip_addr/api/v1/asset' \

-H 'accept: application/json' \

-H 'Content-Type: application/json' \

-d '{

"assetInfo": {

"name": "нужно задавать название asset", # Указываем название актива

"importanceType": "IMPORTANCE_TYPE_UNSPECIFIED" # Оставляем без изменений

},

"network": {

"ipv4": "string" # Оставляем только IPv4, убираем fqdn и ipv6

},

"os": {

"type": "OPERATING_SYSTEM_TYPE_UNSPECIFIED" # Оставляем без изменений

},

"device": {

"type": "DEVICE_TYPE_UNSPECIFIED" # Оставляем без изменений

},

"tags": [

0

]

}'

3. Отредактируем поля с комментариями и получим следующий вид:

data = {

"assetInfo": {

"name": f"Asset for {ip_ip}",

"importanceType": "IMPORTANCE_TYPE_UNSPECIFIED"

},

"network": {

"ipv4": ip_ip

}

}

4. После отправки POST-запроса проверим его успешность:

try:

asset_data = response.json()

if "id" in asset_data:

asset_id = asset_data["id"]

print(f"Asset создан для IP: {ip_ip}, ID Asset: {asset_id}")

return asset_id

else:

print(f"Ошибка при разборе ответа API для asset IP: {ip_ip}. Поле 'id' не найдено.")

print(f"Ответ API: {asset_data}")

5. Соберем все в функцию:

def create_asset(auth_cookies, ip_ip):

if not auth_cookies:

print("Нет cookies, создание asset невозможно!")

return None

headers = {

'accept': 'application/json',

'Content-Type': 'application/json',

'Cookie': auth_cookies

}

data = {

"assetInfo": {

"name": f"Asset for {ip_ip}",

"importanceType": "IMPORTANCE_TYPE_UNSPECIFIED"

},

"network": {

"ipv4": ip_ip

}

}

response = session.post(asset_url, headers=headers, json=data, verify=False)

if response.status_code in [200, 201]:

try:

asset_data = response.json()

if "id" in asset_data:

asset_id = asset_data["id"]

print(f"Asset создан для IP: {ip_ip}, ID Asset: {asset_id}")

return asset_id

else:

print(f"Ошибка при разборе ответа API для asset IP: {ip_ip}. Поле 'id' не найдено.")

print(f"Ответ API: {asset_data}")

except (KeyError, ValueError) as e:

print(f"Ошибка при разборе ответа API для asset IP: {ip_ip}: {e}")

else:

print(f"Ошибка при создании asset для IP: {ip_ip}. Код: {response.status_code}, Текст: {response.text}")

return None

Функция проверяет, переданы ли cookies. Далее — формирует заголовки и данные для POST-запроса, отправляет его на asset_url для создания asset и проверяет статус-код ответа:

- Если статус-код 200 или 201 — пытается извлечь id созданного asset из ответа;

- Если статус-код иной — выводит сообщение об ошибке и возвращает id созданного asset или None.

Пример вывода программы.

6. Будем сохранять id asset в наш файл с адресами. Для этого используем функцию:

def save_ip_list(file_path, ips):

try:

for ip in ips:

if "id_asset" in ip and isinstance(ip["id_asset"], int):

ip["id_asset"] = str(ip["id_asset"])

with open(file_path, 'w', encoding='utf-8') as file:

json.dump(ips, file, indent=4, ensure_ascii=False)

print(f"Список адресов успешно сохранен в файл: {file_path}")

except Exception as e:

print(f"Ошибка при сохранении списка адресов: {e}")

Теперь программа будет сохранять обновленный список с новой строкой id_asset в iplists.json:

[

{"id": "1", "name": "имя хоста", "ip": "адрес хоста", “id_asset”:”100”},

]

Шаг 4. Создание задач на сканирование уязвимостей

Приступим к созданию задач на сканирование. Для этого посмотрим, как формируется запрос в Swagger.

1. Выполняем его и получаем снипет.

2. Снипет получается довольно обширный, c разными задачами, поэтому выберем только поля, которые нужны для netscanOptions:

"netscanOptions": {

"ping": True, # Включение пинга для проверки доступности хостов

"traceRoute": True, # Включение трассировки для топологии

"osDetection": True, # Определение операционной системы хостов

"aggressive": False, # Отключение агрессивного режима сканирования

"targets": {

"targets": ip_ips, # Целевые IP-адреса для сканирования

"exclusionTargets": [] # Исключения (если необходимо)

},

"port": {

"enable": True, # Включение сканирования портов

"tcpPorts": all_ports, # Сканируем только TCP-порты

"udpPorts": [], # UDP-порты не сканируются

"exclusionPorts": [], # Исключения для портов (если необходимо)

"mostCommonPortsNumber": 0 # Без ограничения по количеству портов

},

"service": {

"enable": True, # Включение сканирования сервисов

"intensity": 7 # Интенсивность сканирования, по умолчанию 7

},

"network": {

"enable": False, # Не включаем сканирование сети — обязательное поле

"proxies": [], # Прокси-серверы, если необходимо

"sourcePort": 1, # Исходный порт для сетевых операций

"interface": "" # Сетевой интерфейс (если необходимо)

},

"scanPolicy": {

"enable": False, # Политика сканирования отключена — обязательное поле

"minHostgroup": 0, # Минимальное количество хостов в группе

"maxHostgroup": 0, # Максимальное количество хостов в группе

"minRate": 1, # Минимальная скорость сканирования

"maxRate": 100 # Максимальная скорость сканирования

}

}

Теперь рассмотрим функцию:

def add_netscan_task(auth_cookies, ip_name, ip_ips):

if not auth_cookies:

print("Нет cookies, создание задачи невозможно!")

return

headers = {

'Content-Type': 'application/json',

'Cookie': auth_cookies

}

all_ports = list(range(1, 65536))

data = {

"name": f"Netscan for {ip_name}",

"type": "TYPE_NETSCAN",

"netscanOptions": {

"ping": True,

"traceRoute": True,

"osDetection": True,

"aggressive": False,

"targets": {

"targets": ip_ips,

"exclusionTargets": []

},

"port": {

"enable": True,

"tcpPorts": all_ports,

"udpPorts": [],

"exclusionPorts": [],

"mostCommonPortsNumber": 0

},

"service": {

"enable": True,

"intensity": 7

},

"network": {

"enable": False,

"proxies": [],

"sourcePort": 1,

"interface": ""

},

"scanPolicy": {

"enable": False,

"minHostgroup": 0,

"maxHostgroup": 0,

"minRate": 1,

"maxRate": 100

}

}

}

response = session.post(task_url, json=data, headers=headers, verify=False)

if response.status_code in [200, 201]:

try:

task_data = response.json().get("task", {})

task_id = task_data.get("id")

if task_id:

print(f"Задача успешно создана для: {ip_name}, ID Task: {task_id}")

return task_id

else:

print(f"Ошибка при создании задачи для {ip_name}. Task ID не найден.")

except (KeyError, ValueError) as e:

print(f"Ошибка при разборе ответа API для {ip_name}: {e}")

else:

print(f"Ошибка при создании задачи для {ip_name}. Код: {response.status_code}, Текст: {response.text}")

return None

Пример вывода программы.

Затем созданную задачу нужно запустить:

def run_task(auth_cookies, task_id):

if not auth_cookies:

print("Нет cookies, запуск задачи невозможен!")

return

headers = {'Cookie': auth_cookies}

run_task_url = f"{task_url}/{task_id}:run"

response = session.put(run_task_url, headers=headers, verify=False)

if response.status_code == 200:

print(f"Задача с ID {task_id} успешно запущена.")

else:

print(f"Ошибка при запуске задачи. Код: {response.status_code}, Текст: {response.text}")

<img src="https://849719.selcdn.ru/mcloud.media/article/scan_2025-03-21/image25.png" align="center"/>

<i>Пример вывода программы.</i>

Теперь iplist.json выглядит так:

<source>

[

{"id": "1", "name": "имя хоста", "ip": "адрес хоста", “id_asset”:”100”,”id_netscan”:”123”},

]Помимо прочего, нам нужно проверять, что за статус у наших задач. Для этого в Swagger ищем GET-запрос, вводим id нужного задания и выполняем.

Получаем снипет:

curl -X 'GET' \

'https://ip_addr/api/v1/tasks/ip_task' \

-H 'accept: application/json'

С помощью него пишем функцию:

def get_task_status(auth_cookies, task_id):

if not auth_cookies:

print("Нет cookies, получение статуса задачи невозможно!")

return None

headers = {'Cookie': auth_cookies}

task_status_url = f"{task_url}/{task_id}"

response = session.get(task_status_url, headers=headers, verify=False)

if response.status_code == 200:

try:

task_data = response.json().get("task", {})

task_state = task_data.get("state")

print(f"Статус задачи ID={task_id}: {task_state}")

return task_state

except (KeyError, ValueError) as e:

print(f"Ошибка при разборе ответа API для задачи ID={task_id}: {e}")

else:

print(f"Ошибка при получении статуса задачи ID={task_id}. Код: {response.status_code}, Текст: {response.text}")

return None

Функция формирует URL для получения статуса задачи и отправляет GET-запрос с id нужной задачи. Если статус-код 200 – извлекаем статус задачи из ответа, иначе выводит ошибку.

Пример вывода программы.

Сканирование сети успешно завершено.

Поиск уязвимостей на хостах и открытых портах

Открываем task-control в Swagger. Видим большой POST-запрос со всеми задачами, но нам нужен именно vulnscanOptions:

"vulnscanOptions": {

"assetIDs": asset_ids,

"forceNist": True,

"ignoreNistIfVendorResultsPresent": True,

"ignoreNistUncertainVersion": True,

"ignoreEmptyVulns": True,

"filterWinOnlyForInstalledUpdates": False

}

Важно: здесь используется assetID, а не IP-адреса, как в netscan. Именно поэтому на предыдущем шаге мы создавали asset из IP-адресов.

Функция поиска уязвимостей на хостах:

def add_vulnscan_task(auth_cookies, ip_name, asset_ids):

if not auth_cookies:

print("Нет cookies, создание задачи невозможно!")

return

headers = {

'Content-Type': 'application/json',

'Cookie': auth_cookies

}

data = {

"name": f"Vulnscan for {ip_name}",

"type": "TYPE_VULNSCAN",

"vulnscanOptions": {

"assetIDs": asset_ids,

"forceNist": True,

"ignoreNistIfVendorResultsPresent": True,

"ignoreNistUncertainVersion": True,

"ignoreEmptyVulns": True,

"filterWinOnlyForInstalledUpdates": False

}

}

response = session.post(task_url, json=data, headers=headers, verify=False)

if response.status_code in [200, 201]:

try:

task_data = response.json().get("task", {})

task_id = task_data.get("id")

if task_id:

print(f"Задача успешно создана для {ip_name}, ID Task: {task_id}")

return task_id

else:

print(f"Ошибка при создании задачи для {ip_name}. Task ID не найден.")

except (KeyError, ValueError) as e:

print(f"Ошибка при разборе ответа API для {ip_name}: {e}")

else:

print(f"Ошибка при создании задачи для {ip_name}. Код: {response.status_code}, Текст: {response.text}")

return None

Как и в netscan, функция формирует POST-запрос, отправляет его для создания задачи и проверяет статус-код ответа. Если код 200 или 201, то извлекаем id задачи из ответа и записываем в iplist.json в виде “id_vulnscan”:”667”.

Пример вывода части программы.

Сканирования выполнены, теперь нужно сформировать отчет для наших адресов.

Шаг 5. Генерация отчетов о сканировании

1. Для генерации отчетов переходим в report-control в Swagger, выполняем запрос.

2. В полученном сниппете находим нужный нам фрагмент:

curl -X 'POST' \

'https://ip_addr/api/v1/reports' \

-H 'accept: application/json' \

-H 'Content-Type: application/json' \

-d '{

"name": "string",

"assetIDs": [

0

],

"maskPassword": true,

"selectSeverity": [

0

]

}'

3. Пишем функцию, которая формирует заголовки для POST-запроса и отправляет его на URL для создания отчета. Если статус-код 200 или 201 — оповещает об успешном создании отчета.

def add_report(auth_cookies, ip_name, asset_ids):

if not auth_cookies:

print("Нет cookies, создание отчёта невозможно!")

return

headers = {

'Content-Type': 'application/json',

'Cookie': auth_cookies

}

data = {

"name": f"Report for {ip_name}",

"assetIDs": asset_ids,

"maskPassword": True,

"selectSeverity": [0, 1, 2, 3, 4]

}

response = session.post(report_url, json=data, headers=headers, verify=False)

if response.status_code in [200, 201]:

try:

report_data = response.json().get("report", {})

if report_data is not None or "report" in response.json():

print(f"Отчёт успешно создан для: {ip_name}")

return True

else:

print(f"Ошибка при создании отчёта для {ip_name}. Ответ API: {response.text}")

except (KeyError, ValueError) as e:

print(f"Ошибка при разборе ответа API для {ip_name}: {e}")

else:

print(f"Ошибка при создании отчёта для {ip_name}. Код: {response.status_code}, Текст: {response.text}")

return None

Шаг 6. Оповещение через Telegram-бота

Когда отчет создан, нужно оповестить об этом через бота. Создадим его и получим уникальный ключ — токен. Для этого начинаем диалог с BotFather в Telegram, вводим команду /newbot и настраиваем бота. Далее — вы получите сообщение с уникальным токеном. Указываем его и ID чата:

telegram_bot_token = ''

chat_id = ''

Подготовим функцию для отправки сообщения:

def send_telegram_message(message):

try:

bot.send_message(chat_id, message)

print(f"Сообщение отправлено в Telegram: {message}")

except Exception as e:

print(f"Ошибка при отправке сообщения в Telegram: {e}")

Функция принимает текст сообщения, в нашем случае — «Все отчеты успешно созданы» и отправляет его через объект bot. Если отправка успешна — получаем вывод в консоль и оповещение в Telegram.

Завершающий шаг

Рассмотренная автоматизация берет на себя всю рутину: от сбора данных до финального отчета. Вы просто запускаете скрипт (а лучше — настраиваете cron), и система сама выполняет все шаги. В итоге — меньше однотипных действий, больше времени на более важные и масштабные задачи.

Если скрипт должен запускаться автоматически, например, в первый понедельник месяца с часа ночи и каждые четыре часа, настройка в cron будет выглядеть так:

# Проверяем, что понедельник — первый день недели

date +%u

# Открываем crontab для редактирования

crontab -e

# Добавляем задачу (московское время)

TZ=Europe/Moscow

0 0,4,8,12,16,20 1-7 * 1 [ "$(date +\%u)" -eq 1 ] && /путь/к/нашему/скрипту

Теперь можно вообще не вмешиваться в процесс — сканирование и генерация отчетов будут происходить автоматически в нужное время. Чтобы убедиться, что задание добавилось, используем команду crontab -l.

Важно учитывать, что время сканирования зависит от количества хостов и подсетей. Чем больше адресов — тем дольше выполняется скрипт. Если у вас крупная инфраструктура, увеличивайте промежутки между запусками, чтобы избежать пересечений и излишней нагрузки.

В тексте привели только ключевые фрагменты кода, а не готовый к запуску скрипт. Если все настроено правильно, то единственное, что останется вам сделать — зайти в систему и принять меры по устранению уязвимостей. Теперь процесс сканирования и отчетности будет быстрее, проще и надежнее.

Сканер-ВС (Сканер Вычислительных Систем) — это комплексное средство анализа защищённости вычислительных систем, мобильное место администратора безопасности, также является инструментом проведения сертификации и различных инспекционных проверок автоматизированных систем. Сертифицированое СЗИ и средство контроля эффективности защиты информации.

Сканер-ВС запускается с носителя информации, предоставляя независимую доверенную среду для администратора безопасности, включает набор инструментальных средств тестирования и мониторинга.

Сканер-ВС предназначен для поиска уязвимостей сетей, исследования топологии сети и инвентаризации сетевых сервисов, локального и сетевого аудита паролей, поиска остаточной информации на диске, локального анализа и снятия снимка состояний системы (аппаратная и программная конфигурация, история подключений USB-устройств), обеспечивает пассивный и активный перехват сетевого трафика, также его последующий анализ (например поиск открытых и зашифрованных паролей).

Также обеспечивает оперативный контроль (сканирование), мониторинг и анализ защищённости системы от атак (программно-аппаратных воздействий), контроль соблюдения требований защищённости, а также инвентаризацию сети.

2024: Интеграция с SC SIEM

Компания ООО «ИТБ» 6 декабря 2024 года объявила о важной интеграции своей системы мониторинга и корреляции событий информационной безопасности SC SIEM с отечественными сканерами безопасности, в том числе со Сканером-ВС. Подробнее здесь.

2023: Возможность поставки в составе платформы Ampire

Компании «Перспективный мониторинг» (ГК «ИнфоТеКС») и Группа компаний «Эшелон» достигли соглашения о технологическом партнерстве, в рамках которого линейка средств защиты информации «Эшелон» теперь может поставляться заказчикам в составе платформы Ampire. Об этом ГК «ИнфоТеКС» сообщила 13 июля 2023 года. На июль 2023 года в платформу Ampire встроены три продукта разработки «Эшелон»: система централизованного управления ИБ-событиями KOMRAD Enterprise SIEM, система комплексного анализа защищенности «Сканер-ВС», межсетевой экран и система обнаружения вторжений «Рубикон». Подробнее здесь.

2020: Совместимость с Ред ОС

Компании «Эшелон» и «РЕД СОФТ» в рамках партнерства провели тестирование на совместимость своих продуктов. Разработчики подтвердили полноценную и бесперебойную работу системы комплексного анализа защищенности «Сканер-ВС» (производства «Эшелон») на операционной системе РЕД ОС (производства РЕД СОФТ). Об этом 19 февраля 2020 года сообщил RedSoft.

По итогам испытаний был подписан двусторонний сертификат.

| Российская операционная система РЕД ОС уже зарекомендовала себя как универсальную среду для решения большого спектра задач в самых разных сферах. Благодаря положительным результатам сотрудничества с «Эшелон» теперь на базе РЕД ОС можем предложить рынку технологически независимое решение в области защиты информационной безопасности,

комментирует Рустамов Рустам, заместитель генерального директора РЕД СОФТ |

2019: Особенности программного комплекса

Среди особенностей программного комплекса на ноябрь 2019 года:

- организация выделенного или виртуального рабочего места администратора безопасности (технология LiveCD/FLASH, для работы достаточно взять с сбой компакт-диск или флэш-накопитель)

- возможность применения при проведении сертификационных и аттестационных испытаний

- активное выявление уязвимостей сетевых сервисов

- аудит парольной информации для множества протоколов

- контроль памяти и трафика (прямой поиск по словарю и наборам ключевых слов по накопителям)

- аудит вставленных USB-устройств за все время с информацией о дате

Технические характеристики

- обеспечение загрузки доверенной среды с любого компьютера (по технологии LiveCD/Live-flash) с автоматическим определением сетевого оборудования, подключенного к локальной вычислительной сети

- поиск остаточной информации на накопителях, подключенных к узлам сети (поддерживаются различные кодировки)

- локальный (на любом ПК) и сетевой аудит парольной защиты

- инвентаризация (фиксация) ресурсов компьютерной сети (узлов, портов, сервисов)

- выявление (сканирование) уязвимостей установленных сервисов

- проверка возможности осуществления атак на отказ в обслуживании и подмены адреса

- анализ сетевого трафика (в т.ч. в коммутируемых сетях, физически разделенных)

- аудит парольной информации для множества протоколов

Нормативные требования

- Обязательность места администратора в АС определена руководящим документом Гостехкомисии России по АС;

- Обязательным элементом любого объекта информатизации (АС, АРМ, ЛВС, ИСПДн, Объекта ВТ и т.д.) являются средства контроля эффективности защиты информации (средства анализа защищенности, сканеры безопасности, средства периодического тестирования СЗИ, средства противодействия программно-аппаратным воздействиям и т.д.).

Наличие сертификата по безопасности информации

- Сертификат соответствия Минобороны России № 631

- Сертификат соответствия ФСТЭК России № 2204

2018: Инспекционный контроль Минобороны России

Компания НПО «Эшелон» в марте 2018 года сообщила о том, что комплексное средство анализа защищенности «Сканер-ВС» прошло инспекционный контроль в системе сертификации Минобороны России, по итогам которого были получены два сертификата:

- «Сканер-ВС»: №3872 (действителен до 27 февраля 2023 г.).

- «Сканер-ВС» с компонентом «Инспектор»: №3873 (действителен до 27 февраля 2023 г.).

По информации НПО «Эшелон», полученные сертификаты подтверждают выполнение требований приказа МО РФ, в том числе: руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999 г.) — по 2 уровню контроля, а также в части соответствия реальных и декларируемых в документации функциональных возможностей продукта.

2017

Функциональные модули

(Данные актуальны на ноябрь 2017 года)

Сканер сети

Предназначен для проверки безопасности сети посредством сканирования хостов для определения уязвимостей, в том числе открытых портов.

Сканер сети позволяет определять тип операционной системы (ОС) удаленного хоста с использованием отпечатков стека TCP/IP, проводить невидимое сканирование, динамическое вычисление времени задержки и повтор передачи пакетов, параллельное сканирование, сканирование с использованием ложных хостов, прямое RPC-сканирование, сканирование с использованием IP-фрагментации, определяет неактивные хосты методом параллельного ping-опроса и наличие пакетных фильтров.

Как кратно повысить эффективность банка благодаря разработке на low-code платформе? Интервью с главой корпоративной академии FIS 2.7 т

Сканер безопасности

Позволяет осуществлять поиск уязвимостей в сетевых сервисах, предлагаемых операционными системами, межсетевыми экранами, маршрутизаторами и другими сетевыми компонентами. Для поиска уязвимостей используются как стандартные средства тестирования и сбора информации о конфигурации и функционировании сети, так и специальные средства, эмулирующие действия злоумышленника по проникновению в системы, подключенные к сети.

Средство локального аудита паролей

Предназначено для поиска и выявления паролей, содержащих легко подбираемые символьные комбинации, непосредственно на рабочей станции. Позволяет подбирать пароли как брутфорсом, так и перебором по словарю. Поддерживаются как операционные системы семейства Windows, так и различные разновидности Linux, в т.ч. и защищенные ( МСВС, Linux XP, Astra Linux ).

Средство сетевого аудита паролей

Предназначено для удаленного поиска и выявления паролей, содержащих легко подбираемые символьные комбинации.

Системный аудитор

Предназначен для сканирования рабочей станции на предмет определения параметров установленных операционных систем, системных, коммуникационных и периферийных устройств, в том числе USB-устройств. Уникальная особенность системного аудитора — аудит вставленных USB-устройств за все время с информацией о дате и времени каждого подключения. Информация о USB-подключениях предоставляется в виде таблицы с подробными данными об обнаруженных USB-устройствах (производителе, марке, имени, свойствах и других параметрах, в том числе дате и времени каждого подключения).

Сетевой анализатор

Предназначен для использования администратором сети при проверке и детальном анализе правильности конфигурации сетевого программного обеспечения. Позволяет делать пассивный и активный перехват сетевого трафика в коммутируемых сетях с использованием таких техник, как ARP-spoofing. Анализирует перехваченную информацию, декодирует пароли для популярных протоколов, например HTTP, HTTPS (подмена сертификата), POP3, SMTP, OSCAR (ICQ), FTP.

Средство поиска по диску

Предназначено для поиска информации по ключевым словам на носителях данных (жестких дисках, дискетах, оптических дисках). Основное назначение — тестирование СЗИ на предмет работы системы гарантированной очистки информации.

«Сканер-ВС Инспектор» прошел инспекционный контроль во ФСТЭК

31 октября 2017 года НПО «Эшелон» сообщил о проведении инспекционного контроля в системе сертификации ФСТЭК России.

Тест «Инспектор» (2017)

Сертифицированный программный комплекс, включающий систему тестирования защищенности «Сканер-ВС» и средство проведения комплексных проверок «Инспектор» прошел инспекционный контроль в системе сертификации ФСТЭК России.

В рамках инспекционного контроля был расширен функционал средства проведения комплексных проверок «Инспектор».

Появилась поддержка ПО для поиска лицензионных ключей. У пользователя появилась возможность проводить сравнение целевых отчетов с помощью добавленного функционала контроля изменений, а благодаря расширенным функциям системного аудитора теперь можно узнавать следующую информацию:

- о процессоре;

- о дисковых устройствах;

- о сетевых адаптерах.

Теперь средство «Инспектор» позволяет определять даты первого и последнего подключения USB-носителя и факта подключений телефонов и другого оборудования через USB-разъемы.

Инспекционный контроль в системе сертификации ФСТЭК России

Летом 2017 года инструмент для решения широкого спектра задач по тестированию и анализу защищенности информационных систем, а также контроля эффективности средств защиты информации «Сканер-ВС» прошел инспекционный контроль в системе сертификации ФСТЭК России.

В рамках очередного обновления продукта в «Сканер-ВС» появился единый веб-интерфейс для проведения комплексного анализа защищенности. Теперь все задачи тестирования защищенности сгруппированы по ключевым фазам типового проекта:

- поиск целей: выявление узлов и сетевых сервисов;

- поиск уязвимостей: выявление уязвимостей в сетевых сервисах;

- эксплуатация: подбор паролей и поиск подходящих эксплойтов.

Результаты всех выполненных по проекту задач по тестированию защищенности сохраняются в базе данных, что позволяет формировать единый отчет по комплексному анализу защищенности.

«Сканер-ВС» имеет сертификат ФСТЭК России № 2204, сертификат Минобороны России № 3666, включен в единый реестр российских программ для электронных вычислительных машин и баз данных (реестр российского ПО).

«Сканер-ВС» прошел инспекционный контроль ФСТЭК России

Представлен «Сканер-ВС Инспектор»

30 января 2017 года НПО «Эшелон» представила программный комплекс «Сканер-ВС Инспектор», включающий систему тестирования защищенности «Сканер-ВС» и средство проведения комплексных проверок «Инспектор».

Комплекс «Сканер-ВС Инспектор» позволяет выполнить:

- формирование модели системы разграничения доступа;

- контроль полномочий доступа к информационным ресурсам;

- поиск и гарантированное уничтожение информации на дисках;

- фиксацию и контроль состояния программного комплекса;

- тестировать защищенность информационных ресурсов (включая сканирование уязвимостей).

Представление «Сканер-ВС Инспектор», (2017)

«Сканер-ВС Инспектор» предназначен для лицензиатов (и соискателей лицензий) ФСТЭК России и Минобороны России, занимающихся защитой информации, включая органы по аттестации, испытательные лаборатории, разработчики средств защиты информации и другие.

Функционал соответствует перечню ФСТЭК России (Перечень контрольно-измерительного и испытательного оборудования, средств контроля защищенности, необходимых для выполнения работ и оказания услуг, установленных Положением о лицензировании деятельности по технической защите конфиденциальной информации, утвержденным постановлением Правительства Российской Федерации от 3 февраля 2012 г. N 79.

Среди особенностей «Сканер-ВС Инспектор» удобный графический интерфейс и интегрируемость.

Функционал:

- автоматизированный процесс проверки отдельных требований нормативных документов: «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации (Гостехкомиссия России, 1998), приказ ФСТЭК России № 17, приказ ФСТЭК России от 18 февраля 2013 г. № 21, приказ ФСТЭК России № 31 и др.;

- возможность сбора подробной информации об автоматизированной (информационной) системе (номера лицензий на некоторые виды ПО, идентификаторы подключавшихся внешних носителей и др.);

- работа в режиме «переносимого» приложения – запуск непосредственно с носителя;

- наличие простого пошагового мастера для проведения тестирования;

- возможность формирования проекта в рамках проведения проверок и генерации единого отчета по их результатам.

Комплекс сертифицирован ФСТЭК России на соответствие требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) – по 4 уровню контроля и технических условий НПЭШ.00606-01 ТУ. Также комплекс имеет сертификат Минобороны России на соответствие требованиям приказа МО РФ и может использоваться для контроля защищенности систем, в которых обрабатываются сведения, составляющие государственную тайну до уровня «совершенно секретно» включительно.

Продление сертификата ФСТЭК России на «Сканер-ВС»

В начале 2017 года НПО «Эшелон» объявила о продлении срока действия сертификата ФСТЭК России №2204 на комплекс по анализу защищенности «Сканер-ВС» до 13 ноября 2019 года. Сертификат ФСТЭК России подтверждает, что комплекс «Сканер-ВС» соответствует требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) – по 4 уровню контроля и технических условий НПЭШ.00606-01 ТУ.

Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

Перейти к содержанию

Сканер ВС | Описание сервисов | Как запустить OpenVAS

На чтение 2 мин Опубликовано 25.01.2018

- Аудит беспроводных сетей Wepcrackgui 0.9.2

- Аудит обновлений ОС Windows – средство разработки ЗАО НПО «Эшелон»

- ПИК – средство разработки ЗАО НПО «Эшелон» /usr/bin/pik_lite

- Cканер безопасности Openvas /usr/sbin/openvassd

- Сетевой анализатор usr/sbin/zenmap использует компонент hydra4

- Локальный аудит паролей Epassa /usr/bin/epassa

- Сетевой анализатор Ettercap NG-0.7.1 /usr/bin/ettercap

- Cетевой аудит паролей Xhydra– использует компонент hydra4

- Поиск остаточной информации /usr/bin/diskfinder_gui

- Системный аудитор – средство разработки ЗАО НПО «Эшелон»

- Гарантированное удаление информации – средство разработки ЗАО НПО «Эшелон»

- Терминал Консоль /bin/bash/ из состава Debin Gnu/Linux0

- Устройства из состава Debin Gnu/Linux0

- Снимок экрана /usr/bin/xfce4-screenshooter из состава Debin Gnu/Linux0

- Вэб браузер ice weasel /usr/bin/iceweasel средство разработки Mozilla Foundation

Содержание

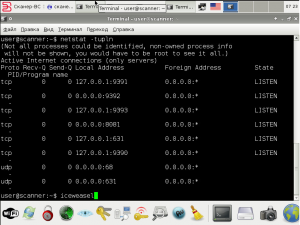

- Как начать сканирование уязвимостей OpenVas в Сканер ВС ?

- Какой пароль и логин для входа в админку?

- Как проверить что OpenVAS запущен?

Как начать сканирование уязвимостей OpenVas в Сканер ВС ?

Нажмите на сервис под номером 4 на рисунке

Выполните команду:

# iceweasel

Впишите в браузере localhost:9390.

Какой пароль и логин для входа в админку?

Login: admin

Password : admin

Как проверить что OpenVAS запущен?

OpenVas использует порты 9390, 9391 , 9392, 9393

Откройте терминал Сканер-ВС ( 12 на картинке) и введите команду

# netstat –tupln

Пожалуйста, не спамьте и никого не оскорбляйте.

Это поле для комментариев, а не спамбокс.

Рекламные ссылки не индексируются!

Время на прочтение

3 мин

Количество просмотров 18K

А что же это тогда, спросите вы. Это дистрибутив linux, который является сертифицированным ФСТЭК средством аналаза защищенности автоматизированных систем, не содержащих государственную тайну. Звучит достаточно солидно, получить сертификат ФСТЭК весьма непросто.

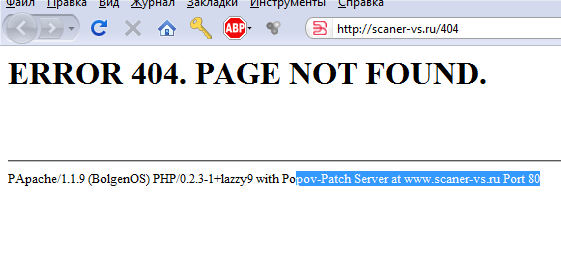

Производит сие чудо инженерной мысли некое НПО Эшелон (осторожно, суровый web 0.9 и анимированная гифка). Если отбросить шутки в сторону компания достаточно известна как разработчик аппаратных средств защиты информации (Защита от ПЭМИН и всякое такое) Теперь заходим на сайт самого сканера. Как только мы налюбуемся на левую треть экрана и посетуем, что не все желаемые темы раскрыты (утонченные особы ещё могут получить удовольствие, посмотрев код, показывающий картинки в исходниках страницы) можно переходить к делу. Открываем страницу с описанием и видим:

Определение топологии и инвентаризация ресурсов сети

С помощью Сканера-ВС можно производить инвентаризацию ресурсов сети, контролировать появление сетевых сервисов.

Поиск уязвимостей

Сканер-ВС позволяет сканировать сетевые сервисы на известные уязвимости.

Локальный и сетевой аудит стойкости паролей

Сканер-ВС содержит мощные средства локального аудита паролей для операционных систем семейства Windows (NT, 2000, 2003, 2008, XP, Vista, 7) и Linux (МСВС, Linux XP, Astra Linux и др.).

Сканер-ВС поддерживает возможность подбора паролей по более чем 20-ти сетевым протоколам (HTTP, SMTP, POP, FTP, SSH и др).

Обычный функционал для обозначенных целей. Единственный известный мне сертифицированный конкурент (XSpider) делает примерно то же самое. Но посмотрим на реализацию. Сайт любезно предлагает нам скачать демоверсию, которая обещает работать до апреля 2011 года (например, отсюда). Загружаем и видим примерно такую картинку.

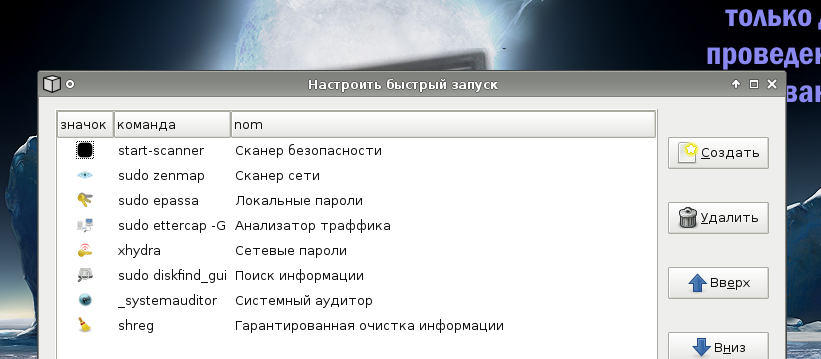

. Вид нижней панели вселил в меня сомнения: очень уж знакомыми показались некоторые ярлычки программ со странно звучащими названиями «сканер сети» «сканер паролей. После просмотра настроек панели подозрения подтвердились

Вот так вот оно и выглядит — все становится на свои места.

Впрочем, пока ничего криминального ну продают ребята свободное ПО — дело хорошее. Популяризация СПО, сертификация опять же. Да и в техническом описании они честно перечисляют программы, которые послужили основой их творений.

НО криминал все-таки есть. Находится он в лицензионном соглашении (В свободном доступе его нет, можно обратиться по емейлу к продажникам.). Некоторые пункты просто великолепны.

3.Вы обязуетесь не распространять ПО. Под распространением ПО понимается предоставление

доступа третьим лицам к воспроизведенным в любом формате компонентам ПО, в том числе по

сети и иными способам, а также путем проката, сдачи в наем или предоставлением займа.6.Вы не можете позволить осуществлять следующие действия:

— нарушать условия, оговоренные в настоящем соглашении;

— разделять ПО на составляющие части для использования их на разном оборудовании;

— пытаться декомпилировать (преобразовывать объектный код в исходный текст) любую часть

программ, входящих в состав ПО;

— вносить какие-либо изменения в объектный код программ;

— совершать относительно ПО другие действия, нарушающие Российские нормы по авторскому

праву и использованию программных средств.

Я отдаю себе отчет, что в соглашении нет названия продукта, и есть вероятность, что менеджер, выславший его просто ошибся, но мне не кажется, что эта вероятность слишком большая.

Итак в сухом остатке мы имеем:

- Ребята собрали дистрибутив Gnu Linux, включили в него свободные инструменты безопасности (из всех инструментов в составе дистрибутива самописен только системный аудитор на питоне, и то я не уверен). И сертифицировали его в ФСТЭК. Это в общем хорошо. Единственное к чему можно придраться, так к разработке собственного дистрибутива, когда можно взять за основу Backtrack или что-то вроде того, но тут разработчики сами себе злые буратиы

- Продают на непонятных условиях, и с непонятной лицензией, скорее всего отличной от GPL, под которой распространялось исходное ПО

- Но самое грустное в этой истории (хоть и не относящееся напрямую к НПО Эшелон ) то, что по российским законами открытыми инструментами безопасности пользоваться нельзя, до тех пор, пока кто-нибудь не соберет их с собственными названиями и не продаст за внушительную сумму. Такой вот культ карго.

upd Камрад eugenets нашел замечательное.

Жаль не узнаем, было ли все так изначально, или это реакция на публикацию. Но это нереально круто.

Система представляет собой

загрузочныйDVDилиUSB-накопитель с ОС и

предустановленным программным

обеспечением для комплексного тестирования

защищенности информационных систем

Функциональные возможности:

-

Определение топологии и инвентаризации

ресурсов сети; -

Поиск уязвимостей;

-

Локальный и сетевой аудит стойкости

паролей; -

Поиск остаточной информации на жестком

диске; -

Перехват и анализ сетевого трафика;

-

Аудит ПО и аппаратной конфигурации;

-

Контроль целостности;

-

Аудит WI-FI сетей

-

Модуль гарантированной очистки

информации;

4.6 Система Secret Disk

Сертифицированная версия Secret Disk 4 может

использоваться в ИСПДн до 2

класса включительно и для создания

автоматизированных систем до класса

защищенности 1Г включительно.

Комплектуется сертифицированным ключом

eToken PRO (Java).

-

Защита информации от несанкционированного

доступа; -

Двухфакторная аутентификация с помощью

электронного ключа eToken; -

Защита системного раздела;

-

Прозрачная работа для пользователя;

-

Соответствие закону по защите

персональных данных.

-

Описание организации работ с применением

разрабатываемой системы защиты

информации-

Ввод СЗИ в эксплуатацию

-

Для ввода спроектированной СЗИ в

эксплуатацию необходимо внести следующие

изменения в структуру АС Заказчика:

-

Разместить компоненты АПКШ «Континент»

в серверном помещении основного офиса

Заказчика; -

Подключить коммутаторы к КШ «Континент»

в основном офисе, -

Подключить КШ «Континент» к внешней

сети Интернет в основном офисе Заказчика; -

Установить на АРМ администратора СЗИ

ПУ сетью КШ «Континент» и агент ЦУС

согласно руководству администратора; -

Установить в системные блоки АРМ, АРМ

администратора СЗИ на самих АРМ и

сервере установить ПО комплекса «Соболь»

согласно руководству администратора; -

Установить на АРМ администратора СЗИ

консоль администрирования SecurityStudioEndpointProtectionсогласно руководству

администратора; -

Установить на сервере администрирования

SecurityStudioEndpointProtectionсогласно руководству администратора; -

Осуществить введение комплекса

организационных мер, сопровождаемых

необходимой организационно-распорядительной

документацией, по организации и

проведению мероприятий по учету

защищаемых носителей информации, по

тестированию функций СЗИ НСД, по

проверке, обновлению и контролю

работоспособности средств восстановления

СЗИ НСД, а также контроль их выполнения. -

Иметь систему контроля защищенности

«Сканер ВС» на загрузочном DVDилиUSB-накопителе.

-

Ожидаемые

технико-экономические показатели

Для создания СЗПДн «Хранилище» необходимо

приобретение СЗИ. Для использования

рекомендуемых СЗИ требуется закупка

дополнительных аппаратных средств.

Полный список наименований, рекомендованных

к приобретению, представлен в таблице

ниже.

Таблица. Список наименований,

рекомендованных к приобретению

|

Наименование |

Цена, руб. |

Кол-во, шт. |

Стоимость, руб. |

|

Аппаратно-программный |

269 000 |

1 |

269 000 |

|

Аппаратно-программное |

9 200 |

5 |

46 000 |

|

Система |

600 |

20 |

12 000 |

|

СЗИ от НСД SecretNet |

182200 |

1 |

162200 |

|

Система анализа |

30000 |

1 |

30000 |

|

Система Secret Disk |

290 |

50 |

145000 |

Итоговая минимальная стоимость

рекомендуемых к приобретению СЗИ,

аппаратных средств составляет 664 200 руб.

-

Уровень стандартизации и унификации

Применяемый в данной системе защиты

АПКШ «Континент» удовлетворяет

требованиям РД ФСТЭК России «Средства

вычислительной техники. Межсетевые

экраны. Защита от несанкционированного

доступа. Показатели защищенности от

несанкционированного доступа к

информации» по 4-му классу защищенности

и требованиям РД «Защита от

несанкционированного доступа к

информации. Часть 1. Программное

обеспечение средств защиты информации.

Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 3-му уровню контроля. Также АПКШ

«Континент» удовлетворяет требованиям

к стойкости СКЗИ классов КС1 и КС2 и может

быть использован для криптографической

защиты конфиденциальной информации.

Система антивирусной защиты «SecurityStudioEndpointProtectionAntivirus»,

функционирующая в данной системе защиты

соответствует требованиям РД ФСТЭК

России «Защита от несанкционированного

доступа к информации. Часть 1. Программное

обеспечение средств защиты информации.

Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 4 уровню контроля и требованиям

технических условий.

ЭЗ «Соболь», используемый при построении

системы защиты соответствует требованиям

РД ФСТЭК России «Автоматизированные

системы. Защита от несанкционированного

доступа к информации. Классификация

автоматизированных систем и требования

по защите информации» и позволяет

использовать данный продукт при

разработке систем защиты для

автоматизированных систем с классом

защищенности до 1В включительно.

СЗИ от НСД «SecretNet»

7cсоответствует РД по

2-му уровню контроля на отсутствие НДВ

и 3-му классу защищенности по СВТ. Может

использоваться в АС до класса 1Б

включительно и в ИСПДн до класса К1

включительно.

Система анализа защищенности «Сканер

ВС» соответствует требованиям

руководящего документа «Защита от

несанкционированного доступа к

информации. Часть 1. Программное

обеспечение средств защиты информации

. Классификация по уровню контроля

отсутствия недекларированных возможностей»

— по 4 уровню контроля и технических

условий.

1

По приказу Министра здравоохранения

Республики Тыва утечка информации с

использованием закладных

программно-аппаратных устройств

считается неактуальной (с. 10, Описание

информационной системы персональных

данных, п.4).

2Описание информационной системы

персональных данных, с. 10, п. 4

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

07.11.2018130.56 Кб23.doc

- #

23.03.201619.34 Mб443.Бутенин Н.В. т. 1, 2-1998-Курс ТМ.djvu

- #

- #

- #

- #

- #

- #

Сканер-ВС от Эшелон — программа для анализа защищенности, которая позволяет обеспечить выявление уязвимостей в ИТ-инфраструктуре организации. Вы сможете анализировать конфигурации, организовать постоянный контроль защищенности, тестировать на уязвимости и проникновение.

Сканер-ВС имеет сертификат ФСТЭК России №2204 до 13 ноября 2024 года и сертификат Министерства Обороны России №631 29 марта 2021 года.

Состав Сканер-ВС:

- Лицензия ПО «Сканер-ВС» на 1 год;

- 1 год обновления базы уязвимостей и технической поддержки.

- Сертификат ФСТЭК России НДВ-4 + ТУ;

- Закрывающие документы для юридических лиц.

Интернет-магазин МигСофт поможет купить Сканер-ВС от компании Эшелон по лучшей цене в России. Сканер-ВС поставляется на срок 12 месяцев и лицензируется по количеству IP адрес, которые требуется анализировать, при первоначальной покупке необходимо приобретать установочный комплект.

Мы официальный поставщик «НПО Эшелон»

А вот и еще наши интересные статьи: